KryptoCibule

警惕程度 ★★★

影响平台: Windows 2000/7/8/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

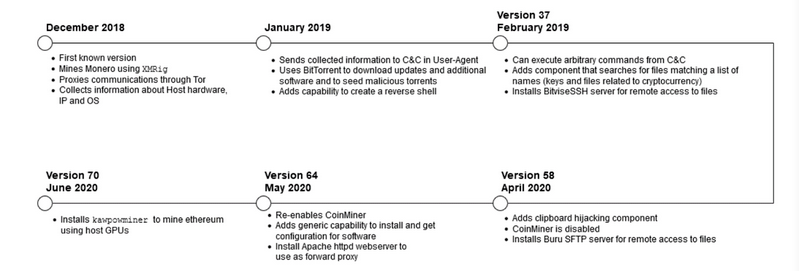

该恶意软件至少从2018年12月开始传播,但直到现在才浮出水面。

KryptoCibule的目标客户是加密货币用户,这款恶意软件有三个主要功能:(1)在受害者的系统上安装加密货币采矿者;(2)窃取加密货币钱包相关的文件;(3)替换操作系统剪贴板上的钱包地址以劫持加密货币付款。

这些特性是恶意软件开发者大量开发工作的结果,自2018年底KryptoCibule的第一个版本发布以来,他们慢慢地给它的代码添加了新内容。

这种恶意软件已经慢慢演变成一种复杂的多组件威胁,远远超过了我们在大多数其他恶意软件中所看到的。

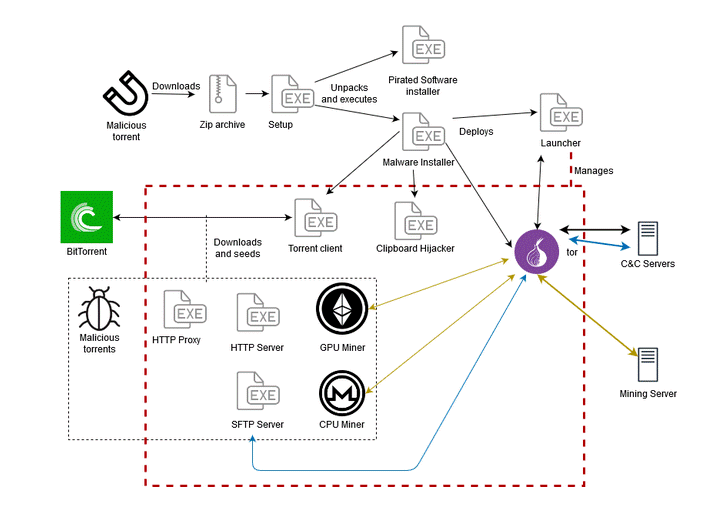

目前,该恶意软件是通过盗版软件的torrent文件传播的。下载这些种子的用户会安装他们想要的盗版软件,但他们也会运行恶意软件的安装程序。

这个安装程序设置一个重新启动的持久性机制,它依赖于预定的任务,然后安装KryptoCibule恶意软件(launcher)的核心,OS剪贴板劫持模块,以及Tor和torrent客户端。

KryptoCibule使用Tor客户端安全通信指挥控制(C&C)服务器,托管在暗网,而使用bt客户端负载torrent文件,最终将下载其他额外的模块,如代理服务器、crypto-mining模块、HTTP和SFT服务器,它们对于恶意软件的操作方式中的一项或多项任务都非常有用。

总之,KryptoCibule对加密货币使用者是个坏消息,因为它显然是由懂得现代恶意软件操作的人设计的。

KryptoCibule还包含一项功能,可以检查受害者计算机上是否存在防病毒软件,并且该模块仅可以检查ESET,Avast和AVG的存在。

这种恶意软件目前只分布在全球的一个小地区,没有理由相信这将在未来继续如此。

用户应该保持警惕,避免KryptoCibule这类威胁的最简单方法就是不要安装盗版软件。过去十年的多份报告已经警告用户,大多数盗版软件的torrent文件通常都带有恶意软件,不值得冒这个险。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

Smokeloader

警惕程度 ★★★

影响平台: Windows 2000/7/8/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

mokeloader从2011年开始在黑客论坛出售,一直处于更新状态。本次活跃的Smokeloader样本是2020年最新的版本。Smokeloader主要通过垃圾邮件携带恶意宏代码的Office文档进行传播,该样本具备远程下载其它组件、窃取用户敏感信息和发起DDoS攻击等功能。该僵尸网络曾被发现用来传播GandCrab勒索软件、Kronos银行木马等多款臭名昭著的恶意软件。

2020版本的Smokeloader使用多种规避检测和对抗分析的技术,如运行环境的检测、花指令、代码自解密、反虚拟机等。运行成功后将自身添加为计划任务,保证自身的持久化。Smokeloader在获取系统基本信息后,将其加密发送到攻击者服务器,接收返回信息,下载插件并注入内存中运行,插件功能主要包括窃取网站信息、收集邮件信息、窃取虚拟货币信息、监控浏览器、键盘记录、下载Team Viewer等三种远程控制软件进行隐蔽控制等。此外Smokeloader还会下载远程控制程序、挖矿木马和勒索软件。

Smokeloader为了达成目的做了充分的“多手准备”:为了实现远程控制功能,下载了三种远程控制程序来提升远控的成功机率;为了实现窃取浏览器凭证等信息,使用了多套技术装备提升窃取浏览器信息的成功机率;使用了多种反调试、反虚拟机和反查杀等技术对抗安全人员的分析、自动化分析环境的检测和安全软件的查杀。攻击者使用了Anyplace Control、AnyDesk和Team Viewer三种远程控制软件,它们的特点是网络流量均由各自的服务器进行通信,即攻击者与受害者不直接通信,而是通过上述三款远程控制软件的服务器进行中转,导致追踪攻击者的难度增大。

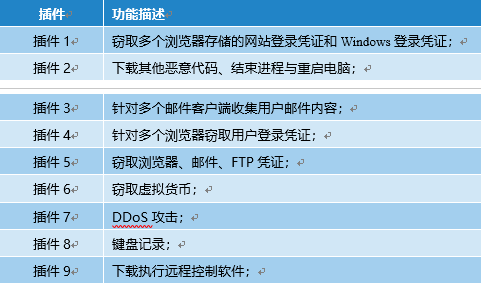

Smokeloader僵尸网络通常使用垃圾邮件传播,邮件附件携带恶意宏文档,文档启用宏后下载Smokeloader僵尸网络,该僵尸网络运行后首先通过shellcode技术与自身程序创建系统ntdll.dll方式来规避检测,然后通过检测系统注册表中是否存在特定的关键词方式判断是否在虚拟机中运行。样本首先判断自身是否在Windows7以上系统环境中运行,否则退出进程。样本成功执行后将恶意代码注入到系统Explorer进程中,将自身添加为计划任务,间隔10分钟运行一次,保证自身的持久化。样本在获取系统基本信息后,将其加密发送到攻击者服务器,并下载落地多个实体文件,包括Avaddon勒索软件、CoinMiner挖矿木马、远程控制软件(Team Viewer、AnyDesk、Anyplace Control)等,如图1所示,此外该僵尸网络还在内存中下载了多个插件,具体插件功能如表图2所示。

图 1

图 2

该样本运用shellcode技术规避检测,样本中包含了大量对抗分析的技术,如运行环境的检测、花指令、代码自解密、反虚拟机等。运行后将自身添加为计划任务,间隔10分钟运行一次,保证自身的持久化。样本在获取系统基本信息后,将其加密发送到攻击者服务器,接受返回信息下载插件加载运行。

分析发现Smokeloader共有9个插件,插件功能主要包括窃取网站信息、收集邮件信息、窃取虚拟货币信息、监控浏览器、键盘记录、下载Team Viewer等三种远程控制软件进行隐蔽控制等。

插件1 窃取网站与Windows登录凭证

该插件的功能是读取多个浏览器的数据库文件,从中窃取网站登录的用户名和密码。并且通过vaultcli.dll,访问Windows凭证管理器,窃取保存的账号密码信息。通过HTTP协议将窃取的信息上传到攻击者指定的服务器。

插件2 下载其他恶意代码、结束进程与重启电脑

据指令中关键词“procmon_rules”提供的规则,该规则有下载其他恶意代码、强制结束进程与重启电脑操作功能。该指令的规则是procmon_rules = XXX.exe|[operation number]?[id],XXX.exe指想要结束的进程名称,供operation number中的1使用;operation number可以控制该插件进行三种操作;指令id是起到唯一标识的作用。

operation number可以控制该插件进行三种操作,使用0,1,2对应其三种操作:

0对应操作是请求下载新的恶意软件,然后创建一个临时文件,把下载下来的恶意软件写入临时文件并运行。

1对应的操作是根据XXX.exe指定的进程名,然后调用TerminateProcess结束该进程。

2对应的操作是提升当前进程的权限,然后调用ExitWindowsEx强制重启电脑。

插件3 收集用户邮件文件

Smokeloader插件3收集用户邮件,通过HTTP协议将窃取的信息上传到攻击者指定的服务器。收集邮件的相关路径、文件夹及文件后缀如下:

插件4 窃取网站登录凭证

判断指令中是否存在“fgclearcookies”,存在,则清理浏览器cookies,使用户再次登录网站时,需要输入用户名密码。无论是否存在该关键词,都会对多个浏览器进程进行监控。当发现浏览器进程时,会将代码进行注入,HOOK浏览器进程的相关个函数用来监控是否有cookies传输。当发现cookies进行传输时,进行拦截。强制用户使用用户名密码登录,窃取用户的网站用户名和密码。

插件5 窃取浏览器、邮件、FTP凭证

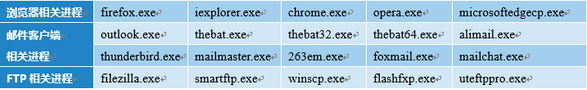

该插件会监控进程,当发现有以下进程时会将代码注入到该进程内,对send函数和WSASend函数进行HOOK,用来窃取登录凭证。

插件6 窃取虚拟货币

该插件用来进行文件搜索操作,搜索规则由指令中的“filesearch_rules”来指定,将搜索到的文件回传给攻击者。从已知的指令来看,主要针对虚拟货币钱包相关文件。

插件7 DDoS攻击

该插件用来进行DDoS攻击,攻击规则由指令中的“ddos_rules”指定,指令的规则一般是“ddos_rules=[0-7]|[URL/IP]”,0-7代表了8种不同的DDoS攻击手法,用来对指定的网站或IP发起DDoS攻击。

插件8 键盘记录

该插件用来进行键盘记录,规则由指令中的“keylog_rules”指定,针对keylog_rules指定的进程,对其的TranslateMessage和Getclipboarddata函数进行HOOK获取目标进程的键盘输入和剪切板内容,将记录的内容回传给攻击者服务器。

插件9 下载执行远程控制软件

该插件用来执行指令“runhtv”,若存在该指令,则下载执行远程控制软件。连接C2下载远程控制软件Team Viewer、AnyDesk和Anyplace Contro,使用HOOK的方法隐藏窗体执行,获取远程控制软件的登录凭证,这样可以实现以下两个目的:

一是使远程控制软件隐藏运行,不显示窗体。二是用来获取连接到此机器的凭证,并将凭证回传给攻击者,使攻击者可通过Team Viewer、Anyplace Control和AnyDesk远程控制该主机。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

钓鱼网站提示:

1、假冒亚马逊类钓鱼网:

https://www-drv.com/site/tkqcyrr0mdjbxcscn6agiq/page/

危害:骗取用户邮箱账号及密码信息。

2、假冒PDF类钓鱼网:

http://www.capelini.com.br/adobeCom/inc/

危害:骗取用户账号及密码信息。

3、假冒Paypal类钓鱼网:

http://www.skblibrary.org.in/cottonlibrary/a

危害:骗取用户账号及密码信息。

4、假冒腾讯游戏类钓鱼网站:

http://www.dnf233.com/

危害:骗取用户信用卡号及密码信息。

5、假冒Gmail类钓鱼网站

http://www.ilona.com/wcmilona/wp-includes/SimplePie/Data/

危害:骗取用户邮箱账号及密码信息。

请勿打开类似上述网站,保持计算机的网络防火墙打开。

以上信息由上海市网络与信息安全应急管理事务中心提供