KryptoCibule

警惕程度 ★★★

影响平台: Windows 2000/7/8/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

该恶意软件至少从2018年12月开始传播,但直到现在才浮出水面。

KryptoCibule的目标客户是加密货币用户,这款恶意软件有三个主要功能:(1)在受害者的系统上安装加密货币采矿者;(2)窃取加密货币钱包相关的文件;(3)替换操作系统剪贴板上的钱包地址以劫持加密货币付款。

这些特性是恶意软件开发者大量开发工作的结果,自2018年底KryptoCibule的第一个版本发布以来,他们慢慢地给它的代码添加了新内容。

这种恶意软件已经慢慢演变成一种复杂的多组件威胁,远远超过了我们在大多数其他恶意软件中所看到的。

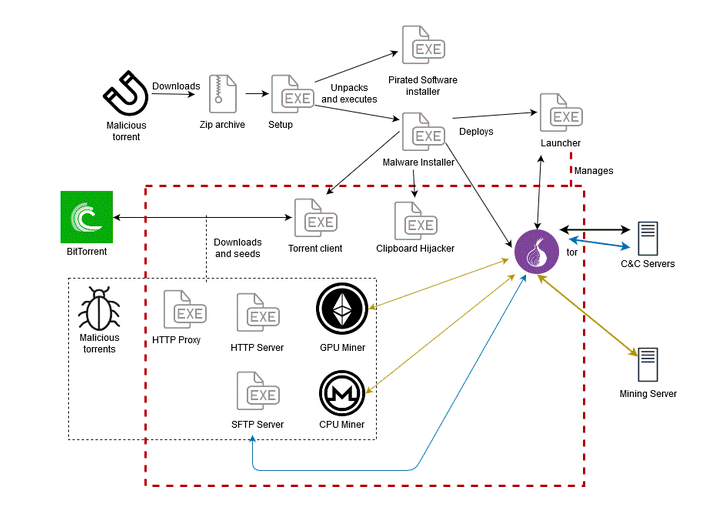

目前,该恶意软件是通过盗版软件的torrent文件传播的。下载这些种子的用户会安装他们想要的盗版软件,但他们也会运行恶意软件的安装程序。

这个安装程序设置一个重新启动的持久性机制,它依赖于预定的任务,然后安装KryptoCibule恶意软件(launcher)的核心,OS剪贴板劫持模块,以及Tor和torrent客户端。

KryptoCibule使用Tor客户端安全通信指挥控制(C&C)服务器,托管在暗网,而使用bt客户端负载torrent文件,最终将下载其他额外的模块,如代理服务器、crypto-mining模块、HTTP和SFT服务器,它们对于恶意软件的操作方式中的一项或多项任务都非常有用。

总之,KryptoCibule对加密货币使用者是个坏消息,因为它显然是由懂得现代恶意软件操作的人设计的。

KryptoCibule还包含一项功能,可以检查受害者计算机上是否存在防病毒软件,并且该模块仅可以检查ESET,Avast和AVG的存在。

这种恶意软件目前只分布在全球的一个小地区,没有理由相信这将在未来继续如此。

用户应该保持警惕,避免KryptoCibule这类威胁的最简单方法就是不要安装盗版软件。过去十年的多份报告已经警告用户,大多数盗版软件的torrent文件通常都带有恶意软件,不值得冒这个险。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

BLINDINGCAN

警惕程度 ★★★

影响平台: Windows 2000/7/8/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

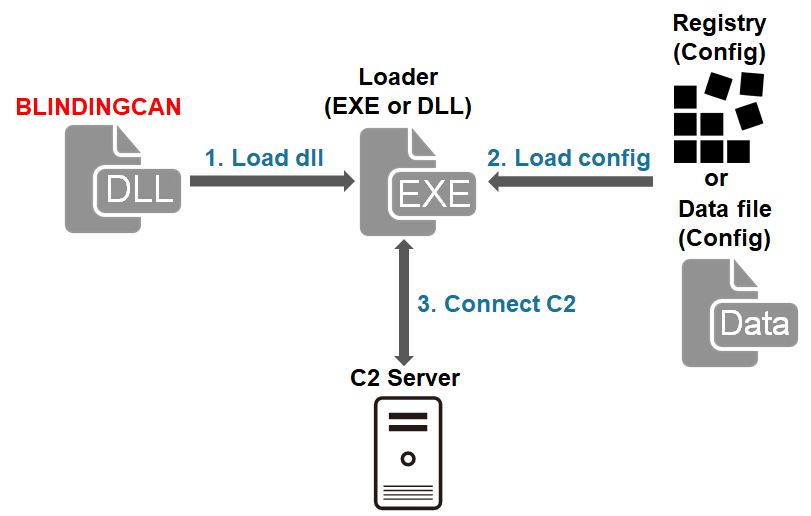

当加载程序加载DLL文件时,该恶意软件就会运行。下图显示了BLINDINGCAN运行之前的事件流。JPCERT/CC已经确认DLL文件是在一些示例中编码的(这需要在执行之前由加载程序解码)。

以下部分将解释BLINDINGCAN的配置和通信协议。

BLINDINGCAN的配置存储在以下位置之一:

硬编码在恶意软件中

存储在注册表项中

另存为文件

如果它保存为文件,它将存储在BLINDINGCAN所在的同一个文件夹中。我们已经确认,如果配置存储在注册表项中,则使用以下目录。

Key: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

Value: "SM_Dev16[numeric string]"

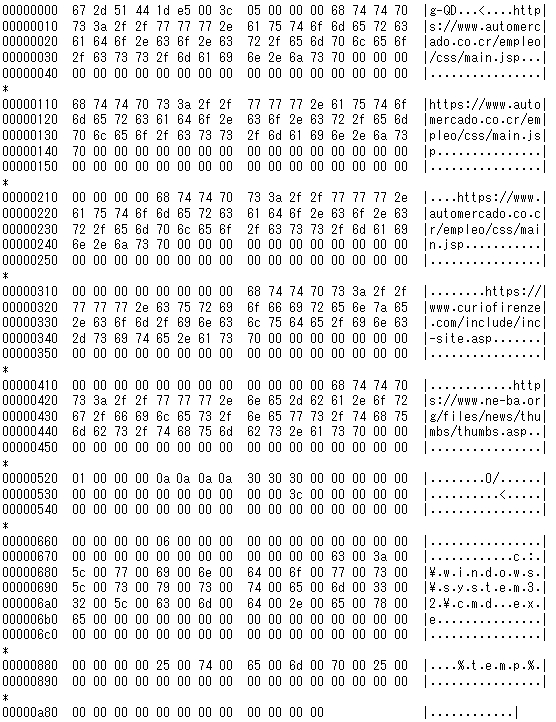

配置使用XOR编码、AES或RC4加密。加密密钥要么是固定的,要么是根据受感染设备的环境生成的。JPCERT/CC已确认以下加密密钥模式:

[File name][Export function name][Service name]

[CPUID][Computer name][Processor name][Physical memory size]

下图显示了解码配置的示例。这包括代理信息以及C&C服务器信息。

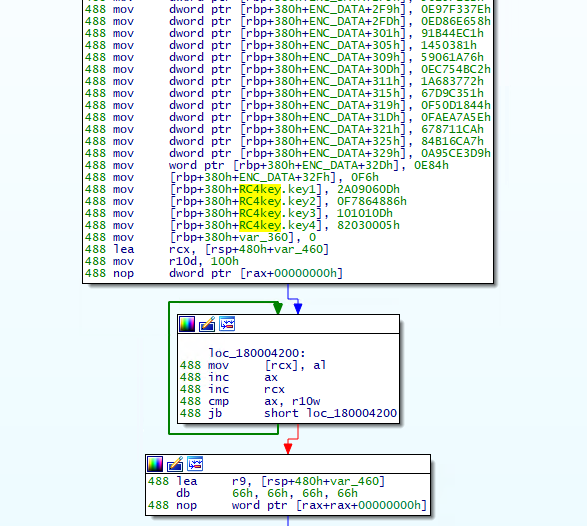

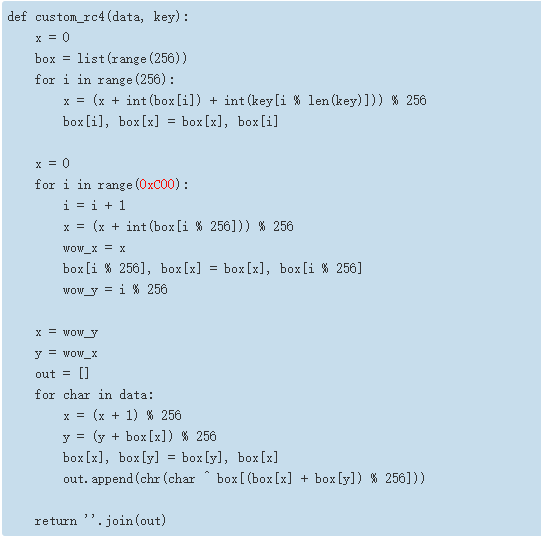

BLINDINGCAN中的部分代码使用RC4进行了模糊处理。下图是一个混淆代码的示例。RC4加密密钥是在示例中硬编码的。

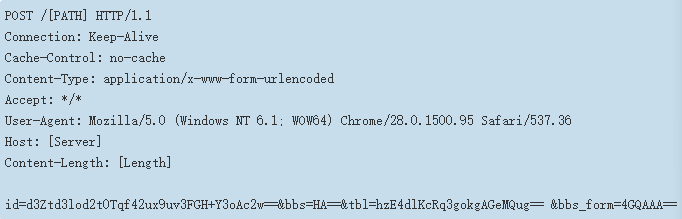

下面是BLINDINGCAN在开始时发送的http post请求数据的示例。 数据格式如下(除RC4密钥外的所有值都是RC4加密和Base64编码的)。第一个HTTP POST请求中的param2是字符串“T1B7D95256A2001E”的编码值。

数据格式如下(除RC4密钥外的所有值都是RC4加密和Base64编码的)。第一个HTTP POST请求中的param2是字符串“T1B7D95256A2001E”的编码值。

![]()

POST提交的的参数(PARAM1,PARAM2,PARAM3)从以下随机选择:

boardid,bbsNo,strBoardID,userid,bbs,filename,code,pid,seqNo,ReportID,v,PageNumber,num,view,read,action,page,mode,idx,cateId,bbsId,pType,pcode,index,tbl,idx_num,act,bbs_id,bbs_form,bid,bbscate,menu,tcode,b_code,bname,tb,borad01,borad02,borad03,mid,newsid,table,Board_seq,bc_idx,seq,ArticleID,B_Notice,nowPage,webid,boardDiv,sub_idxa

这里使用的RC4加密不同于常规加密。它有一个进程来移动键流C00h次。下面是用Python编写的RC4加密过程。它不适用于使用常规RC4的param3。

下图是从开始与C&C服务器通信到接收命令的通信流程。

BLINDINGCAN可以执行多个功能,包括以下功能。

对文件的操作(创建列表、删除、移动、修改时间戳、复制)

进程操作(创建列表、执行、终止)

上传/下载文件

获取磁盘信息

获取服务列表

执行任意shell命令

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

钓鱼网站提示:

1、假冒亚马逊类钓鱼网:

https://www-drv.com/site/tkqcyrr0mdjbxcscn6agiq/page/

危害:骗取用户邮箱账号及密码信息。

2、假冒PDF类钓鱼网:

http://www.capelini.com.br/adobeCom/inc/

危害:骗取用户账号及密码信息。

3、假冒Paypal类钓鱼网:

http://www.skblibrary.org.in/cottonlibrary/a

危害:骗取用户账号及密码信息。

4、假冒腾讯游戏类钓鱼网站:

http://www.dnf233.com/

危害:骗取用户信用卡号及密码信息。

5、假冒Gmail类钓鱼网站

http://www.ilona.com/wcmilona/wp-includes/SimplePie/Data/

危害:骗取用户邮箱账号及密码信息。

请勿打开类似上述网站,保持计算机的网络防火墙打开。

以上信息由上海市网络与信息安全应急管理事务中心提供