Babuk

警惕程度 ★★★

影响平台: Windows 2000/7/8/10/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

Babuk是一个相当标准的勒索软件,它利用了一些新技术,比如多线程加密,以及滥用Windows重启管理器,类似于Conti和Revil等勒索软件。

对于加密方式,Babuk使用自己的SHA256、ChaCha8和ECDH密钥生成和交换算法,来保护自己的密钥和以及对文件进行加密。与之前出现的许多勒索软件一样,它也有能力通过枚举可用的网络资源来扩展其加密范围。

Babuk可以使用不同的命令行参数。如果没有给出参数,它将被限制为只对本地机器文件进行加密。

如果给定了一个参数,它将在执行时处理这些参数并相应地行事,例如:

-lanfirst与未给出参数相同,至加密本地文件

-lansecond在本地加密后再加密网络共享中的文件

-nolan与未给出参数相同,至加密本地文件

Babuk的作者硬编码了一个在加密之前要关闭的服务列表。

在终止服务之前,Babuk将调用EnumDependentServicesA来检索依赖于该指定服务的每个服务的名称和状态。

然后,它将调用ControlService使用控制代码SERVICE_CONTROL_STOP,在以同样的方式终止主服务之前停止它们。

以下是需要关闭的服务列表:

vss, sql, svc$, memtas, mepocs, sophos, veeam, backup, GxVss, GxBlr, GxFWD, GxCVD, GxCIMgr, DefWatch, ccEvtMgr,ccSetMgr, SavRoam, RTVscan, QBFCService, QBIDPService, Intuit.QuickBooks.FCS, QBCFMonitorService, YooBackup,YooIT, zhudongfangyu, sophos, stc_raw_agent, VSNAPVSS, VeeamTransportSvc, VeeamDeploymentService, VeeamNFSSvc,veeam, PDVFSService, BackupExecVSSProvider, BackupExecAgentAccelerator, BackupExecAgentBrowser,BackupExecDiveciMediaService, BackupExecJobEngine, BackupExecManagementService, BackupExecRPCService,AcrSch2Svc, AcronisAgent, CASAD2DWebSvc, CAARCUpdateSvc,

作者还硬编码了一个要关闭的进程列表。

通过调用CreateToolhelp32Snapshot、Process32FirstW和Process32NextW来检查系统上运行的所有进程,Babuk可以循环并寻找需要关闭的进程。一旦找到,它将调用TerminateProcess来终止它。

以下是要关闭的进程列表:

sql.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mydesktopservice.exe, ocautoupds.exe, encsvc.exe, firefox.exe, tbirdconfig.exe, mydesktopqos.exe, ocomm.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, steam.exe, thebat.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe, notepad.exe

Babuk试图在加密之前和之后删除卷副本。

首先,在调用ShellExecuteW来执行这个命令之前,它调用Wow64DisableWow64FsRedirection来禁用文件系统重定向:

cmd.exe /c vssadmin.exe delete shadows /all /quiet

删除卷副本后,Babuk检查系统是否运行在64位处理器下。如果是,则调用Wow64RevertWow64FsRedirection以再次启用文件系统重定向。

经行加密时,Babuk先使用RtlGenRandom生成4个随机缓冲区。其中两个被用作ChaCha8键,另外两个被用作ChaCha8随机数。

接下来,它将使用第一个密钥和随机数加密第二个ChaCha8密钥。然后,使用加密的第二个密钥和随机数加密第一个密钥。

这个加密的第一个密钥被视为本地机器的椭圆曲线Diffie Hellman (ECDH)私钥。

在这里,Babuk使用这个ECDH库中的代码从私钥生成一个本地的ECDH公钥。

然后,它使用本地私钥和作者硬编码的公钥生成共享密钥。

这个共享秘密通过SHA256哈希算法生成2个ChaCha8密钥,这些密钥稍后用于加密文件

为了能够解密文件,Babuk将本地公钥存储在APPDATA文件夹中的ecdh_pub_k.bin文件中。

由于ECDH的机制,勒索软件作者可以使用自己的私钥和受害者的公钥生成共享密钥来解密文件。这使得受害者不可能自己解密,除非他们能在恶意软件完成加密之前捕获随机生成的私钥。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

Ranzy

警惕程度 ★★★

影响平台: Windows 2000/7/8/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

Ranzy勒索软件于今年9月/ 10月出现,它似乎是ThunderX和Ako勒索软件(在较小程度上)的演变。Ranzy与它的前辈们在一些特性和底层原理上享有一致性。然而,Ranzy有几个关键的更新,包括加密的调整,转移的方法,以及(现在很常见的)使用公开的泄露博客为那些不服从赎金要求的人发布受害者的数据。

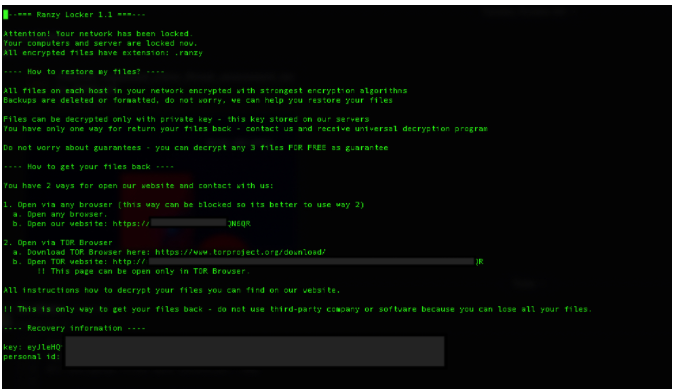

正如我们通过Ako和ThunderX观察到的,勒索软件的主要投递方法是带有恶意有效载荷的电子邮件(phish)。当前的示例(Ranzy Locker 1.1)为加密文件添加了一个. Ranzy扩展名(早期版本只使用. rnz)。同样值得注意的是,目前Ranzy Locker的有效负载往往包含与ThunderX相同的PDB补丁:

C:\Users\Gh0St\Desktop\ThunderX\Release\LockerStub.pdb

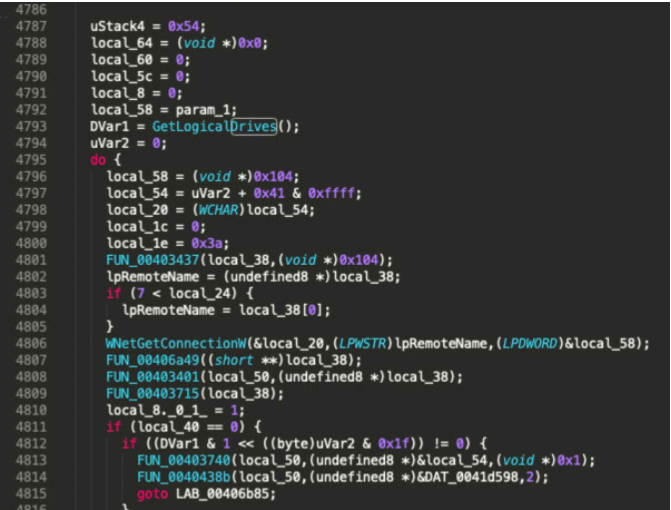

Ranzy使用加密算法的组合来加密目标数据。嵌入式RSA-2048密钥内置在勒索软件有效载荷中,Salsa20用于特定的文件/数据加密。Ranzy包含定位和加密本地驱动器(GetLogicalDrives)以及相邻(和可访问的)网络驱动器(NetShareEnum)文件/数据的功能。

像ThunderX和Ako一样,Ranzy将尝试通过扩展来加密多种文件类型,同时排除基于字符串的特定扩展名和路径。不包含.dll,.exe,.ini,.lnk,.key,.rdp后缀的文件将被加密。该勒索软件还将排除对特定关键路径下的文件/数据进行加密,如AppData、boot、PerfLogs、PerfBoot、Intel、Microsoft、Windows和Tor Browser。

一旦感染,Ranzy有效载荷采取了许多步骤,以确保达到最大的影响,并在可能的情况下抑制标准的恢复选项。特定的命令和语法在不同的Windows版本和风格中可能有所不同。这包括使用标准系统工具来操作VSS和启动时恢复选项。

执行后,勒索软件将迅速调用WMIC.EXE程序,并使用以下命令:

wmic.exe SHADOWCOPY /nointeractive

然后发出以下WBADMIN、BCDEDIT和VSSADMIN命令,将受害主机标记为已受损的状态:

wbadmin DELETE SYSTEMSTATEBACKUP

wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest

bcdedit.exe /set {default} recoveryenabled No

bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

vssadmin.exe Delete Shadows /All /Quiet

Ranzy Locker使用Windows Restart Manager API来帮助终止任何妨碍加密或进一步操纵目标系统的有问题的进程。一旦Ranzy进程开始,explorer.exe或其他正在运行的进程迅速退出。

分析的两个Ranzy版本都保留了最初出现在ThunderX中的多线程功能。有效负载首先通过GetSystemInfo()确定可用的处理器数量。随后,勒索软件将利用IoCompletionPort生成一个文件队列,这些文件将被加密。然后,勒索软件能够分配一些线程(等于识别的处理器数的两倍)。与Maze或NetWalker相比,这使得加密速度具有相当的竞争力。

Ranzy的ransom notes被存入包含受影响文件/数据的每个文件夹。在分析过的版本中,这些文件总是以名称readme.txt标识。在不同版本的勒索软件中,赎金记录有微小的变化。也就是说,ThunderX、Ranzy和Ranzy 1.1的基本结构和内容都非常相似。

也许赎金票据最显著的区别是在Ranzy 1.1中,受害者被指示访问基于tor的门户支付,进一步的指示和“支持”(在线聊天)。以前的变体只是让受害者通过电子邮件寻求进一步的指示。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

钓鱼网站提示:

1、假冒亚马逊类钓鱼网:

https://www-drv.com/site/tkqcyrr0mdjbxcscn6agiq/page/

危害:骗取用户邮箱账号及密码信息。

2、假冒PDF类钓鱼网:

http://www.capelini.com.br/adobeCom/inc/

危害:骗取用户账号及密码信息。

3、假冒Paypal类钓鱼网:

http://www.skblibrary.org.in/cottonlibrary/a

危害:骗取用户账号及密码信息。

4、假冒腾讯游戏类钓鱼网站:

http://www.dnf233.com/

危害:骗取用户信用卡号及密码信息。

5、假冒Gmail类钓鱼网站

http://www.ilona.com/wcmilona/wp-includes/SimplePie/Data/

危害:骗取用户邮箱账号及密码信息。

请勿打开类似上述网站,保持计算机的网络防火墙打开。

以上信息由上海市网络与信息安全应急管理事务中心提供