Conti

警惕程度 ★★★

影响平台: Windows 2000/7/8/10/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

该恶意软件以其更新速度、快速加密系统的能力和自动传播功能而闻名。

自2020年5月这种恶意软件出现以来,Conti背后的操作者已经发布了三个更新版本,每个新版本都提高了其加密效力。

Conti,如Netwalker和Sodinokibi,使用双重勒索战术。除了索要赎金来换取解密密钥,攻击者还会泄露少量被盗数据,并威胁如果不支付赎金,就会泄露更多信息。

除了双重勒索将信息置于危险之中之外,Conti运营商还配备了传播能力,这意味着Conti不仅会加密受感染主机上的文件,还会通过SMB和不同主机上的文件进行传播,潜在地危及整个网络。

这种勒索软件还使用多线程技术,一旦进入网络,就会迅速传播,很难阻止。

最初的版本由.conti扩展和一个独立的可执行文件构成。当接收到命令控制服务器命令时,恶意软件通过服务器消息块(SMB)在目标系统内传播。

一旦进入一个系统,Conti就会采取一种不同寻常的横向移动方法。横向移动是控制网络的必要步骤,虽然许多勒索软件发起者在进入网络后使用特定的技术和工具来实现它,但很少有人在勒索软件内部实现自动传播功能。

2020年10月9日发布的第二版本的Conti软件中,包括了一份更新的赎金通知,其中包含了更多细节,并首次威胁称,如果该团伙的财务要求得不到满足,他们将公布窃取的数据。

这个版本的技术变化包括了一个扩展,随每次攻击而改变。勒索软件使用的恶意url也更少。除了独立的可执行文件,这个版本还包括一个加载器和动态链接库文件。

第三版于11月6日发布,包括一些技术上的改变,比如使用更多恶意url和Python调试器。

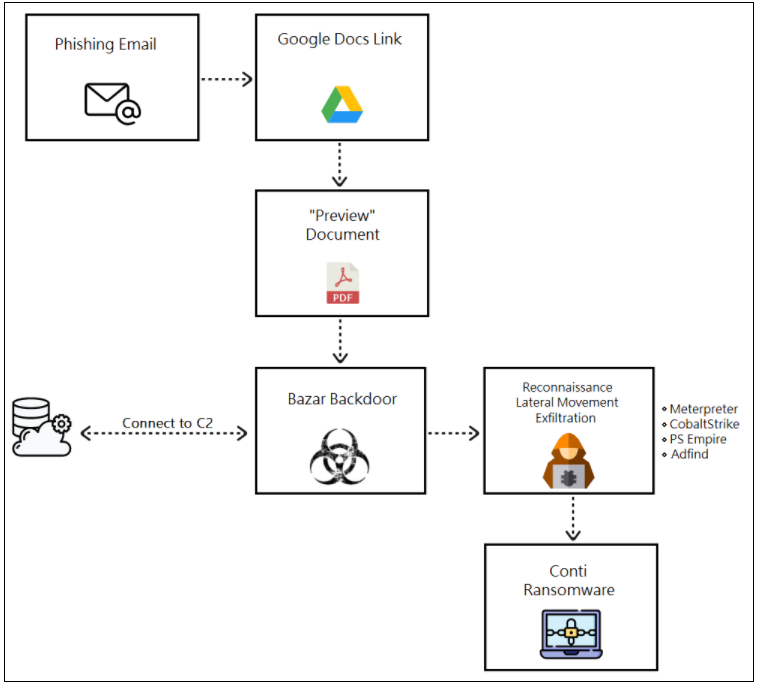

尽管恶意软件已经更新,但传播方式并未改变。最初的感染载体是一封钓鱼电子邮件,其中包含一个到存储有效载荷的谷歌驱动器的链接。

这种有效载荷通过PDF文件或其他文件传送,将Bazar后门下载到受害者的设备上,连接到命令控制服务器。下一步是侦察、横向移动和数据泄露。一旦网络的很大一部分被后门感染,Conti就会进入系统。

使用该恶意软件最新版本的攻击,要么是独立的可执行文件,要么是加载程序从资源部分引入DLL,然后执行它。并进行以下操作:

加载器使用硬编码的密钥解密有效负载,并将其加载到内存中。

加载DLL后,Conti开始加密和传播例程。勒索软件扫描网络的SMB(端口445)。如果它找到任何可以访问的共享文件夹,它也会尝试对远程计算机上的文件进行加密。

使用快速多线程技术加密文件,只需几分钟就可以完成这项任务。

每一个文件夹里都会有一份勒索信的副本,方便受害者发现。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

incaseformat

警惕程度 ★★★

影响平台: Windows 2000/7/8/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

病毒运行后会释放tsay.exe到Windows目录下(C:\windows\tsay.exe),并且通过修改注册表键值以实现自启动。创建注册表键值如下:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\msfsa

Value: String: "C:\windows\tsay.exe"

随后结束自身进程。

系统重新启动后,tsay.exe文件开始执行,具体行为包括删除非系统磁盘的文件,并创建文件大小为0K,文件名为incaseformat.log的文件。

同时复制病毒自身到D盘,并将病毒文件名重命名为删除的文件夹名。例如:D盘存在Program Files文件夹,病毒名则为Program Files.exe。

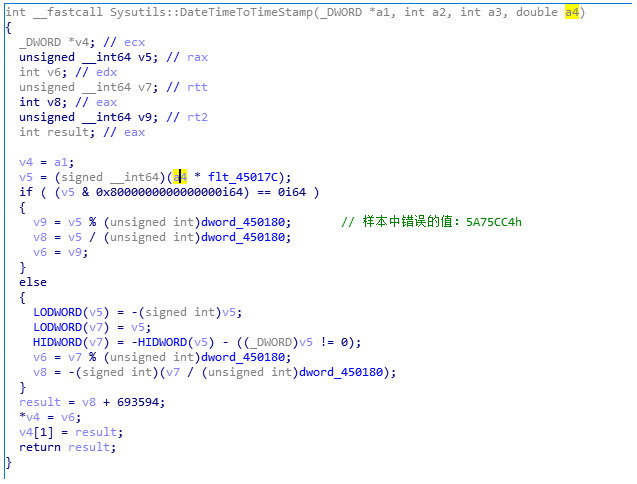

tsay.exe文件使用了Delphi库中的DateTimeToTimeStamp函数,该函数中的变量IMSecsPerDay正常应为0x5265C00,但是被错误的写为0x5A75CC4。故文件删除操作虽原定于2010年4月1日,但于2021年1月13日才成功执行。

病毒原逻辑为:year>2009&&month>3&&(day==1||day==10||day==21||day==29)

故本应从2010年开始,每年的4、5、6、7、8、9、10、11、12月份的1、10、21、29号会执行一次删除操作。

根据错误变量IMSecsPerDay进行计算,预计该病毒未来删除文件操作时间如下:

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

钓鱼网站提示:

1、假冒亚马逊类钓鱼网:

https://www-drv.com/site/tkqcyrr0mdjbxcscn6agiq/page/

危害:骗取用户邮箱账号及密码信息。

2、假冒PDF类钓鱼网:

http://www.capelini.com.br/adobeCom/inc/

危害:骗取用户账号及密码信息。

3、假冒Paypal类钓鱼网:

http://www.skblibrary.org.in/cottonlibrary/a

危害:骗取用户账号及密码信息。

4、假冒腾讯游戏类钓鱼网站:

http://www.dnf233.com/

危害:骗取用户信用卡号及密码信息。

5、假冒Gmail类钓鱼网站

http://www.ilona.com/wcmilona/wp-includes/SimplePie/Data/

危害:骗取用户邮箱账号及密码信息。

请勿打开类似上述网站,保持计算机的网络防火墙打开。

以上信息由上海市网络与信息安全应急管理事务中心提供