Babuk

警惕程度 ★★★

影响平台: Windows 2000/7/8/10/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

Babuk是一个相当标准的勒索软件,它利用了一些新技术,比如多线程加密,以及滥用Windows重启管理器,类似于Conti和Revil等勒索软件。

对于加密方式,Babuk使用自己的SHA256、ChaCha8和ECDH密钥生成和交换算法,来保护自己的密钥和以及对文件进行加密。与之前出现的许多勒索软件一样,它也有能力通过枚举可用的网络资源来扩展其加密范围。

Babuk可以使用不同的命令行参数。如果没有给出参数,它将被限制为只对本地机器文件进行加密。

如果给定了一个参数,它将在执行时处理这些参数并相应地行事,例如:

-lanfirst与未给出参数相同,至加密本地文件

-lansecond在本地加密后再加密网络共享中的文件

-nolan与未给出参数相同,至加密本地文件

Babuk的作者硬编码了一个在加密之前要关闭的服务列表。

在终止服务之前,Babuk将调用EnumDependentServicesA来检索依赖于该指定服务的每个服务的名称和状态。

然后,它将调用ControlService使用控制代码SERVICE_CONTROL_STOP,在以同样的方式终止主服务之前停止它们。

以下是需要关闭的服务列表:

vss, sql, svc$, memtas, mepocs, sophos, veeam, backup, GxVss, GxBlr, GxFWD, GxCVD, GxCIMgr, DefWatch, ccEvtMgr,ccSetMgr, SavRoam, RTVscan, QBFCService, QBIDPService, Intuit.QuickBooks.FCS, QBCFMonitorService, YooBackup,YooIT, zhudongfangyu, sophos, stc_raw_agent, VSNAPVSS, VeeamTransportSvc, VeeamDeploymentService, VeeamNFSSvc,veeam, PDVFSService, BackupExecVSSProvider, BackupExecAgentAccelerator, BackupExecAgentBrowser,BackupExecDiveciMediaService, BackupExecJobEngine, BackupExecManagementService, BackupExecRPCService,AcrSch2Svc, AcronisAgent, CASAD2DWebSvc, CAARCUpdateSvc,

作者还硬编码了一个要关闭的进程列表。

通过调用CreateToolhelp32Snapshot、Process32FirstW和Process32NextW来检查系统上运行的所有进程,Babuk可以循环并寻找需要关闭的进程。一旦找到,它将调用TerminateProcess来终止它。

以下是要关闭的进程列表:

sql.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mydesktopservice.exe, ocautoupds.exe, encsvc.exe, firefox.exe, tbirdconfig.exe, mydesktopqos.exe, ocomm.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, steam.exe, thebat.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe, notepad.exe

Babuk试图在加密之前和之后删除卷副本。

首先,在调用ShellExecuteW来执行这个命令之前,它调用Wow64DisableWow64FsRedirection来禁用文件系统重定向:

cmd.exe /c vssadmin.exe delete shadows /all /quiet

删除卷副本后,Babuk检查系统是否运行在64位处理器下。如果是,则调用Wow64RevertWow64FsRedirection以再次启用文件系统重定向。

经行加密时,Babuk先使用RtlGenRandom生成4个随机缓冲区。其中两个被用作ChaCha8键,另外两个被用作ChaCha8随机数。

接下来,它将使用第一个密钥和随机数加密第二个ChaCha8密钥。然后,使用加密的第二个密钥和随机数加密第一个密钥。

这个加密的第一个密钥被视为本地机器的椭圆曲线Diffie Hellman (ECDH)私钥。

在这里,Babuk使用这个ECDH库中的代码从私钥生成一个本地的ECDH公钥。

然后,它使用本地私钥和作者硬编码的公钥生成共享密钥。

这个共享秘密通过SHA256哈希算法生成2个ChaCha8密钥,这些密钥稍后用于加密文件

为了能够解密文件,Babuk将本地公钥存储在APPDATA文件夹中的ecdh_pub_k.bin文件中。

由于ECDH的机制,勒索软件作者可以使用自己的私钥和受害者的公钥生成共享密钥来解密文件。这使得受害者不可能自己解密,除非他们能在恶意软件完成加密之前捕获随机生成的私钥。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

incaseformat

警惕程度 ★★★

影响平台: Windows 2000/7/8/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

病毒运行后会释放tsay.exe到Windows目录下(C:\windows\tsay.exe),并且通过修改注册表键值以实现自启动。创建注册表键值如下:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\msfsa

Value: String: "C:\windows\tsay.exe"

随后结束自身进程。

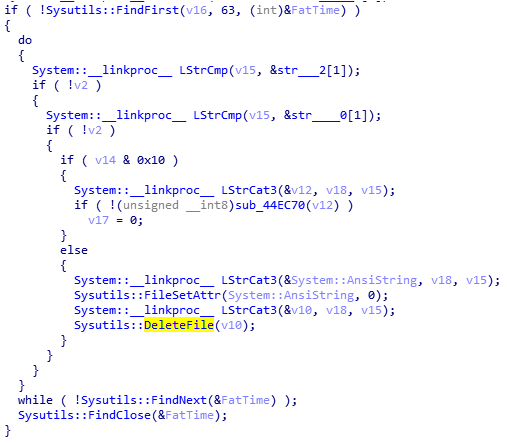

系统重新启动后,tsay.exe文件开始执行,具体行为包括删除非系统磁盘的文件,并创建文件大小为0K,文件名为incaseformat.log的文件。

同时复制病毒自身到D盘,并将病毒文件名重命名为删除的文件夹名。例如:D盘存在Program Files文件夹,病毒名则为Program Files.exe。

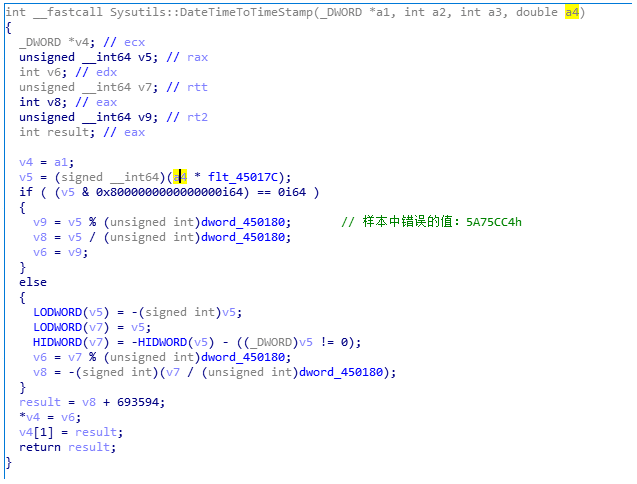

tsay.exe文件使用了Delphi库中的DateTimeToTimeStamp函数,该函数中的变量IMSecsPerDay正常应为0x5265C00,但是被错误的写为0x5A75CC4。故文件删除操作虽原定于2010年4月1日,但于2021年1月13日才成功执行。

病毒原逻辑为:year>2009&&month>3&&(day==1||day==10||day==21||day==29)

故本应从2010年开始,每年的4、5、6、7、8、9、10、11、12月份的1、10、21、29号会执行一次删除操作。

根据错误变量IMSecsPerDay进行计算,预计该病毒未来删除文件操作时间如下:

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

钓鱼网站提示:

1、假冒亚马逊类钓鱼网:

https://www-drv.com/site/tkqcyrr0mdjbxcscn6agiq/page/

危害:骗取用户邮箱账号及密码信息。

2、假冒PDF类钓鱼网:

http://www.capelini.com.br/adobeCom/inc/

危害:骗取用户账号及密码信息。

3、假冒Paypal类钓鱼网:

http://www.skblibrary.org.in/cottonlibrary/a

危害:骗取用户账号及密码信息。

4、假冒腾讯游戏类钓鱼网站:

http://www.dnf233.com/

危害:骗取用户信用卡号及密码信息。

5、假冒Gmail类钓鱼网站

http://www.ilona.com/wcmilona/wp-includes/SimplePie/Data/

危害:骗取用户邮箱账号及密码信息。

请勿打开类似上述网站,保持计算机的网络防火墙打开。

以上信息由上海市网络与信息安全应急管理事务中心提供