Conti

警惕程度 ★★★

影响平台: Windows 2000/7/8/10/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

该恶意软件以其更新速度、快速加密系统的能力和自动传播功能而闻名。

自2020年5月这种恶意软件出现以来,Conti背后的操作者已经发布了三个更新版本,每个新版本都提高了其加密效力。

Conti,如Netwalker和Sodinokibi,使用双重勒索战术。除了索要赎金来换取解密密钥,攻击者还会泄露少量被盗数据,并威胁如果不支付赎金,就会泄露更多信息。

除了双重勒索将信息置于危险之中之外,Conti运营商还配备了传播能力,这意味着Conti不仅会加密受感染主机上的文件,还会通过SMB和不同主机上的文件进行传播,潜在地危及整个网络。

这种勒索软件还使用多线程技术,一旦进入网络,就会迅速传播,很难阻止。

最初的版本由.conti扩展和一个独立的可执行文件构成。当接收到命令控制服务器命令时,恶意软件通过服务器消息块(SMB)在目标系统内传播。

一旦进入一个系统,Conti就会采取一种不同寻常的横向移动方法。横向移动是控制网络的必要步骤,虽然许多勒索软件发起者在进入网络后使用特定的技术和工具来实现它,但很少有人在勒索软件内部实现自动传播功能。

2020年10月9日发布的第二版本的Conti软件中,包括了一份更新的赎金通知,其中包含了更多细节,并首次威胁称,如果该团伙的财务要求得不到满足,他们将公布窃取的数据。

这个版本的技术变化包括了一个扩展,随每次攻击而改变。勒索软件使用的恶意url也更少。除了独立的可执行文件,这个版本还包括一个加载器和动态链接库文件。

第三版于11月6日发布,包括一些技术上的改变,比如使用更多恶意url和Python调试器。

尽管恶意软件已经更新,但传播方式并未改变。最初的感染载体是一封钓鱼电子邮件,其中包含一个到存储有效载荷的谷歌驱动器的链接。

这种有效载荷通过PDF文件或其他文件传送,将Bazar后门下载到受害者的设备上,连接到命令控制服务器。下一步是侦察、横向移动和数据泄露。一旦网络的很大一部分被后门感染,Conti就会进入系统。

使用该恶意软件最新版本的攻击,要么是独立的可执行文件,要么是加载程序从资源部分引入DLL,然后执行它。并进行以下操作:

加载器使用硬编码的密钥解密有效负载,并将其加载到内存中。

加载DLL后,Conti开始加密和传播例程。勒索软件扫描网络的SMB(端口445)。如果它找到任何可以访问的共享文件夹,它也会尝试对远程计算机上的文件进行加密。

使用快速多线程技术加密文件,只需几分钟就可以完成这项任务。

每一个文件夹里都会有一份勒索信的副本,方便受害者发现。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

Pro-Ocean

警惕程度 ★★★

影响平台: Linux

病毒执行体描述

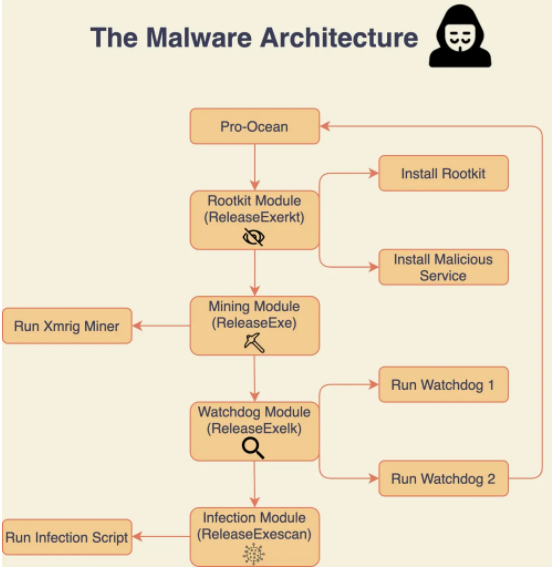

网络犯罪组织Rocke正在使用一种名为Pro-Ocean的新型加密恶意软件,攻击易受攻击的Apache ActiveMQ、Oracle WebLogic和Redis安装程序。

该恶意软件是Monero挖矿软件的变种。

该恶意软件实现对提权和蠕虫功能的更新和提升,针对云应用程序利用已知的漏洞,如Oracle WebLogic (CVE-2017-10271)和Apache ActiveMQ (CVE-2016-3088)进行传播感染。

Pro-Ocean使用已知的漏洞来锁定云应用程序。Pro-Ocean针对Apache ActiveMQ (CVE-2016-3088)、Oracle WebLogic (CVE-2017-10271)和Redis。如果恶意软件运行在腾讯云或阿里云上,它将使用之前恶意软件的准确代码卸载监控代理,以避免被检测。

在安装之前,Pro-Ocean还试图删除其他恶意软件,如Luoxk、BillGates、XMRig和Hashfish。一旦安装完毕,恶意代码就会试图结束任何大量使用CPU的进程。

安装脚本是用Bash编写的,并进行了模糊处理,它用于执行多个任务,为Pro-Ocean miner的部署做好系统准备。对代码的分析显示,它是专门针对云应用程序设计的,其目标包括阿里云和腾讯云。

下面是脚本执行的任务列表:

1、尝试删除其他恶意软件和矿工(如Luoxk, BillGates, XMRig和Hashfish)。

2、删除所有可能由其他恶意软件设置的计算机任务。

3、关闭iptables防火墙,这样恶意软件就可以完全访问互联网。

4、如果恶意软件运行在腾讯云或阿里云,它将使用之前恶意软件的准确代码卸载监控代理,以避免被检测。

5、寻找SSH密钥并尝试使用它们来感染新机器。

为了避免被发现,加密货币Monero miner使用了本地的Linux特性LD_PRELOAD。

LD_PRELOAD是强制二进制文件先加载特定的库,允许预加载的库覆盖来自任何库的任何函数。使用LD_PRELOAD的一种方法是将精心制作的库添加到

中。

中。

Pro-Ocean部署了XMRig miner 5.11.1来挖矿,与2019版本不同的是,它使用Python感染脚本来实现可蠕虫功能。

此脚本通过查询在线服务identity .me来检索受感染机器的IP公共地址,然后试图感染同一子网中的所有机器。恶意代码试图对子网中的每台机器执行公开攻击。

成功利用上述漏洞后,Python脚本将交付一个负载,该负载将下载另一个脚本,从远程HTTP服务器获取Pro-Ocean。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

钓鱼网站提示:

1、假冒亚马逊类钓鱼网:

https://www-drv.com/site/tkqcyrr0mdjbxcscn6agiq/page/

危害:骗取用户邮箱账号及密码信息。

2、假冒PDF类钓鱼网:

http://www.capelini.com.br/adobeCom/inc/

危害:骗取用户账号及密码信息。

3、假冒Paypal类钓鱼网:

http://www.skblibrary.org.in/cottonlibrary/a

危害:骗取用户账号及密码信息。

4、假冒腾讯游戏类钓鱼网站:

http://www.dnf233.com/

危害:骗取用户信用卡号及密码信息。

5、假冒Gmail类钓鱼网站

http://www.ilona.com/wcmilona/wp-includes/SimplePie/Data/

危害:骗取用户邮箱账号及密码信息。

请勿打开类似上述网站,保持计算机的网络防火墙打开。

以上信息由上海市网络与信息安全应急管理事务中心提供