Vovalex

警惕程度 ★★★

影响平台: Windows 2000/7/8/10/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

Vovalex是一款通过伪装为常见Windows应用的安装程序进行传播的勒索软件。该勒索软件最早出现于2021年1月,它是目前发现的首个使用D语言编写的勒索软件。

D语言源自C/C++,借鉴了众多编程语言的特色和现代编译器技术,增加了实用性。由于恶意代码开发者通常不会选择使用D语言进行开发,所以能够绕过安全软件的部分检测机制。目前,Vovalex勒索软件并未发现广泛传播,但如果攻击者将该勒索软件添加到软件捆绑包以及默认推广链接中,将会造成严重后果,需及时针对此类攻击手段做好有效防范措施。

该勒索软件将自身伪装为CCleaner安装程序。CCleaner是英国软件公司Piriform开发的一款垃圾清理工具。通过查看Vovalex勒索软件的区段表,可以看到D语言独有的区段名:._deh、.dp、.minfo和.tp。

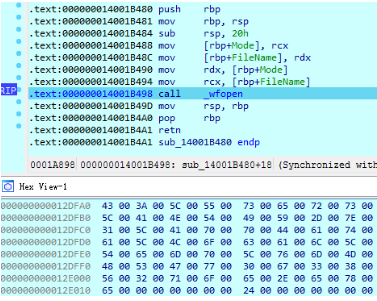

Vovalex勒索软件执行后,将正常的CCleaner安装程序释放到Temp文件夹,文件名为随机的字符串组合。

对比Vovalex勒索软件和释放的CCleaner安装程序的文件属性,发现部分信息存在差异,并且CCleaner安装程序拥有正常的数字签名。

Vovalex勒索软件创建新的进程,运行真的CCleaner安装程序。

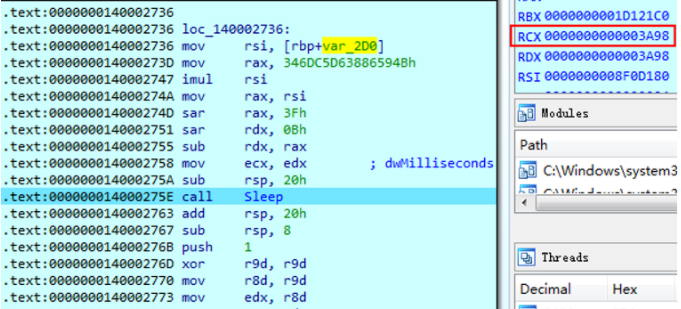

CCleaner安装程序执行后,Vovalex勒索软件将会休眠15s,给用户留出足以完成CCleaner安装程序选项的时间。当休眠结束后,勒索软件开始加密文件。即使用户察觉到由于系统资源被消耗造成的卡顿,也只会认为是安装了CCleaner引起的正常现象。

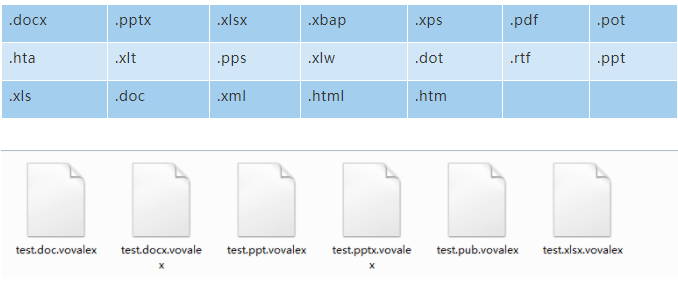

Vovalex勒索软件执行后,加密计算机中具有以下扩展名的文件,在原文件名后追加名为“.vovalex”的后缀。

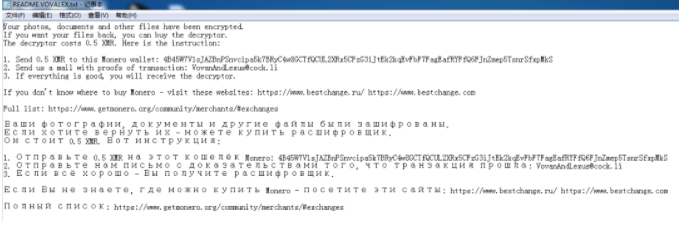

Vovalex勒索软件执行后在计算机桌面目录下创建名为“README.VOVALEX.txt”的勒索信,勒索信内容包含勒索说明、联系方式和交付赎金的方法等信息。目前被Vovalex勒索软件加密的文件在未得到密钥前暂时无法解密。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

Pro-Ocean

警惕程度 ★★★

影响平台: Linux

病毒执行体描述

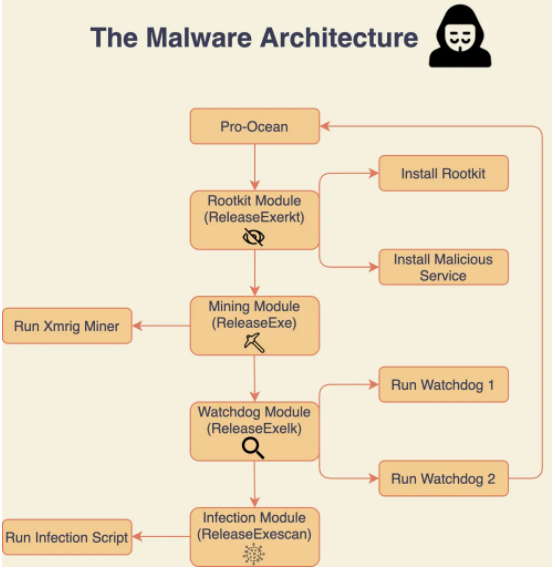

网络犯罪组织Rocke正在使用一种名为Pro-Ocean的新型加密恶意软件,攻击易受攻击的Apache ActiveMQ、Oracle WebLogic和Redis安装程序。

该恶意软件是Monero挖矿软件的变种。

该恶意软件实现对提权和蠕虫功能的更新和提升,针对云应用程序利用已知的漏洞,如Oracle WebLogic (CVE-2017-10271)和Apache ActiveMQ (CVE-2016-3088)进行传播感染。

Pro-Ocean使用已知的漏洞来锁定云应用程序。Pro-Ocean针对Apache ActiveMQ (CVE-2016-3088)、Oracle WebLogic (CVE-2017-10271)和Redis。如果恶意软件运行在腾讯云或阿里云上,它将使用之前恶意软件的准确代码卸载监控代理,以避免被检测。

在安装之前,Pro-Ocean还试图删除其他恶意软件,如Luoxk、BillGates、XMRig和Hashfish。一旦安装完毕,恶意代码就会试图结束任何大量使用CPU的进程。

安装脚本是用Bash编写的,并进行了模糊处理,它用于执行多个任务,为Pro-Ocean miner的部署做好系统准备。对代码的分析显示,它是专门针对云应用程序设计的,其目标包括阿里云和腾讯云。

下面是脚本执行的任务列表:

1、尝试删除其他恶意软件和矿工(如Luoxk, BillGates, XMRig和Hashfish)。

2、删除所有可能由其他恶意软件设置的计算机任务。

3、关闭iptables防火墙,这样恶意软件就可以完全访问互联网。

4、如果恶意软件运行在腾讯云或阿里云,它将使用之前恶意软件的准确代码卸载监控代理,以避免被检测。

5、寻找SSH密钥并尝试使用它们来感染新机器。

为了避免被发现,加密货币Monero miner使用了本地的Linux特性LD_PRELOAD。

LD_PRELOAD是强制二进制文件先加载特定的库,允许预加载的库覆盖来自任何库的任何函数。使用LD_PRELOAD的一种方法是将精心制作的库添加到 中。

中。

Pro-Ocean部署了XMRig miner 5.11.1来挖矿,与2019版本不同的是,它使用Python感染脚本来实现可蠕虫功能。

此脚本通过查询在线服务identity .me来检索受感染机器的IP公共地址,然后试图感染同一子网中的所有机器。恶意代码试图对子网中的每台机器执行公开攻击。

成功利用上述漏洞后,Python脚本将交付一个负载,该负载将下载另一个脚本,从远程HTTP服务器获取Pro-Ocean。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

钓鱼网站提示:

1、假冒亚马逊类钓鱼网:

https://www-drv.com/site/tkqcyrr0mdjbxcscn6agiq/page/

危害:骗取用户邮箱账号及密码信息。

2、假冒PDF类钓鱼网:

http://www.capelini.com.br/adobeCom/inc/

危害:骗取用户账号及密码信息。

3、假冒Paypal类钓鱼网:

http://www.skblibrary.org.in/cottonlibrary/a

危害:骗取用户账号及密码信息。

4、假冒腾讯游戏类钓鱼网站:

http://www.dnf233.com/

危害:骗取用户信用卡号及密码信息。

5、假冒Gmail类钓鱼网站

http://www.ilona.com/wcmilona/wp-includes/SimplePie/Data/

危害:骗取用户邮箱账号及密码信息。

请勿打开类似上述网站,保持计算机的网络防火墙打开。

以上信息由上海市网络与信息安全应急管理事务中心提供