Ficker

警惕程度 ★★★

影响平台: Windows 2000/7/8/10/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

Ficker窃密木马具备多种窃密功能,包括窃取系统信息、窃取浏览器信息、窃取应用程序凭证、屏幕截图等功能,并且可以窃取多个加密货币钱包。该窃密木马通过检测计算机语言环境,如果为俄罗斯、乌兹别克斯坦、乌克兰、亚美尼亚、哈萨克斯坦、阿塞拜疆、白俄罗斯的语言环境,则不会执行恶意代码。2021年1月,该窃密木马开始在俄语黑客论坛上公开售卖,传播方式由于购买者的不同逐渐产生了变化,例如通过伪装成主题为DocuSign的Word文档进行传播。与此同时,多个攻击组织实施过该木马的分发。例如,Hancitor恶意软件在感染独立主机时,选择使用Ficker窃密木马窃取数据。

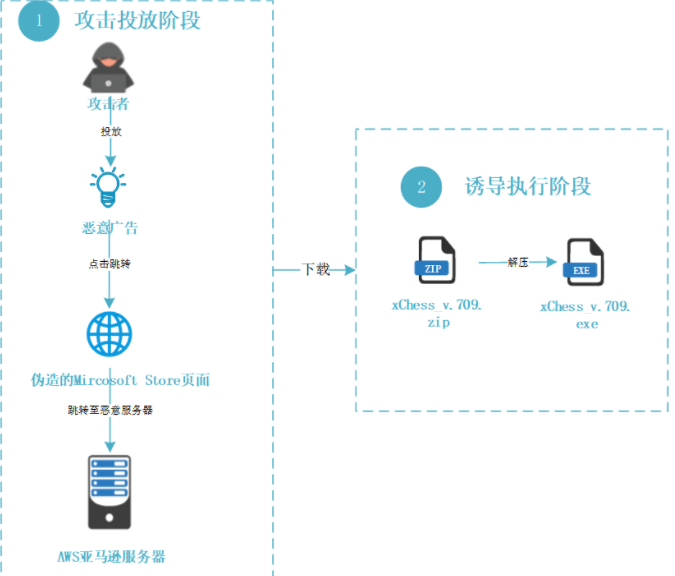

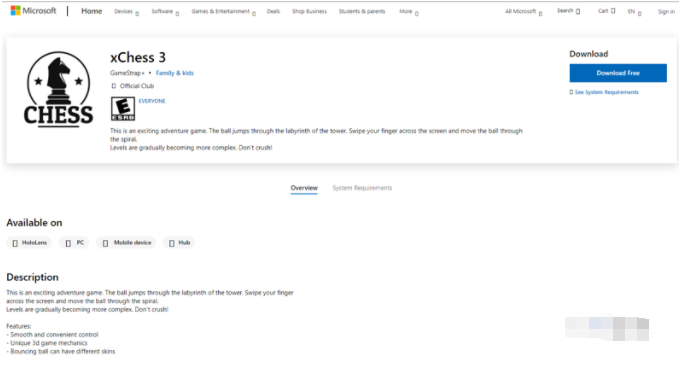

攻击者首先制作了一个推广在线国际象棋应用程序的广告。当用户点击广告时,会跳转到攻击者伪造的Mircosoft Store页面。网页会自动跳转到一个AWS亚马逊服务器,并下载一个名为“xChess_v.709.zip”的zip文件,压缩包内是伪装成“xChess3”国际象棋的Ficker窃密木马。

攻击者首先制作并投放了一个推广在线国际象棋应用程序的广告。当用户点击广告时,会跳转到攻击者事先伪造的Mircosoft Store页面。

攻击者设置网页延时2秒后,自动跳转到一个AWS亚马逊服务器,并下载一个名为“xChess_v.709.zip”的zip文件。

![]()

解压后,得到一个伪装成国际象棋应用程序的可执行文件,诱导用户执行。

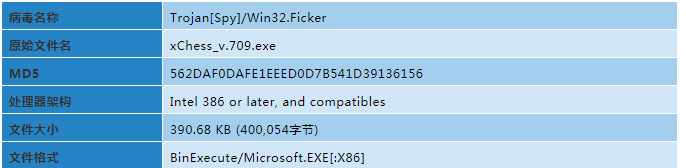

样本分析

样本标签

样本详细分析

该样本运用Shellcode技术规避检测,样本中包含了大量对抗分析的技术,如进程镂空、代码自解密等。样本窃取系统信息、浏览器信息、应用程序凭证、屏幕截图、加密钱包等,并将窃取的信息回传到攻击者指定的C2服务器。

解密Shellcode

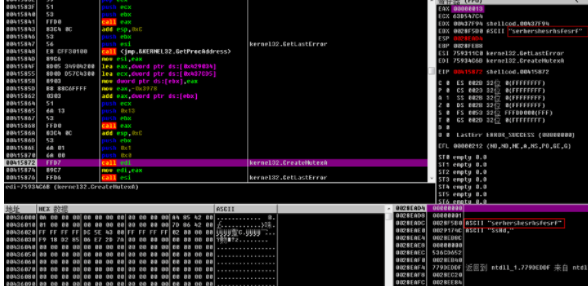

样本运行后,通过Shellcode技术规避检测,将Shellcode写入申请的内存空间并解码执行。

Shellcode解码完成后,样本会运行自身,创建一个挂起的进程,卸载该进程占用的内存,将解密完成的核心代码注入到新创建的进程里,最后恢复挂起的进程。攻击者使用这种进程镂空的攻击技术以规避杀软检测。

窃密回传

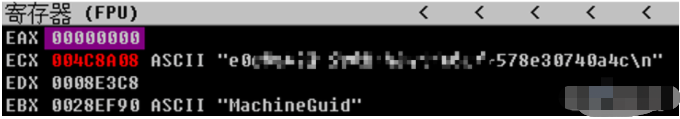

注入的核心代码是一个PE文件,运行后会创建一个名为“serhershesrhsfesrf”的互斥量。

检测计算机的语言环境,如果为以下国家的语言环境,则不会执行恶意代码。

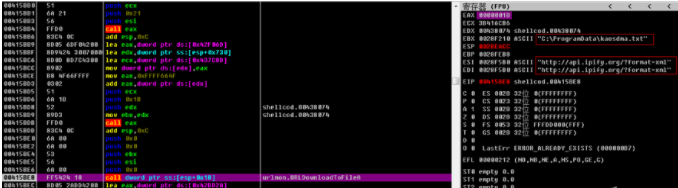

访问www.ipify[.]org/查询外部IP地址,并将返回的信息下载到C:\ProgramData\kaosdma.txt。

获取系统用户名、系统版本、Windows序列号等信息。

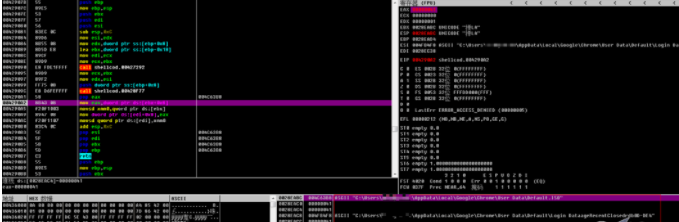

窃取Web浏览器中的保存的用户名称、登陆凭证、Cookie等信息。

窃取多个加密货币钱包,如下表所示:

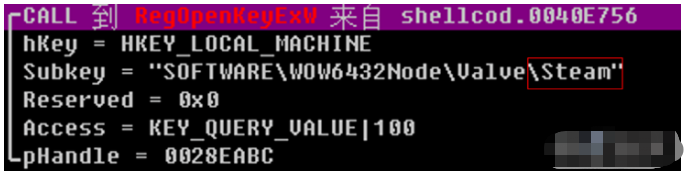

窃取Pidgin、Steam、Discord等应用程序客户端和FTP客户端中保存的登陆凭证。

对当前计算机上正在运行的活动应用程序进行截图。

将窃取的信息回传到攻击者指定的C2服务器188.120.251.192。

Ficker窃密木马于2020年10月末发现,并衍生多个版本,该家族其他版本曾下载其他流行远程控制木马。该窃密木马对用户的数据安全造成了极大的威胁,一旦感染,用户应及时清除,并且立即修改相关应用程序密码,通过反病毒扫描检查计算机中是否存在其他恶意软件。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

Combo13

警惕程度 ★★★

影响平台: Windows 2000/7/8/10/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

Combo13是采用.NET框架开发的勒索软件。该勒索软件变种最早于2021年4月被发现,主要通过垃圾邮件进行传播。

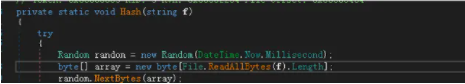

值得关注的是Combo13勒索软件并未采用加密算法进行文件加密而是采用随机字节数据覆盖的方式覆盖文件全部原始数据,从而造成文件数据的彻底损坏。无论受害者是否缴纳赎金,攻击者都无法为受害者解密文件。基于该勒索软件并没有删除卷影副本,受害者可通过卷影副本来恢复数据。

Combo13勒索软件使用.NET框架开发,运行后会对C:\Users目录下的除指定文件格式以外的所有类型文件进行加密。

以下的文件格式不加密:

exe

bat

com

sys

lnk

dll

avi

msi

bin

html

运行后不对以下目录中的文件进行加密。

Program Files

Program Files (x86)

ProgramData

Windows

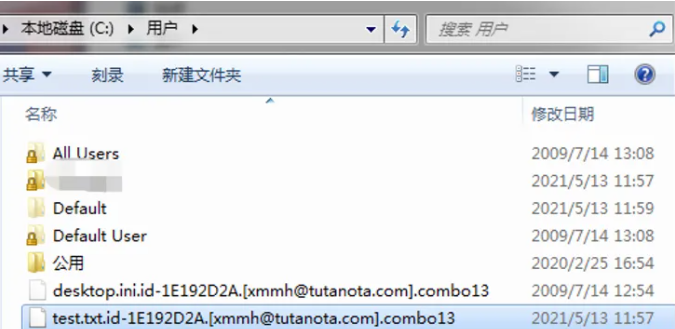

C:\Users目录下被加密的文件如下图所示:

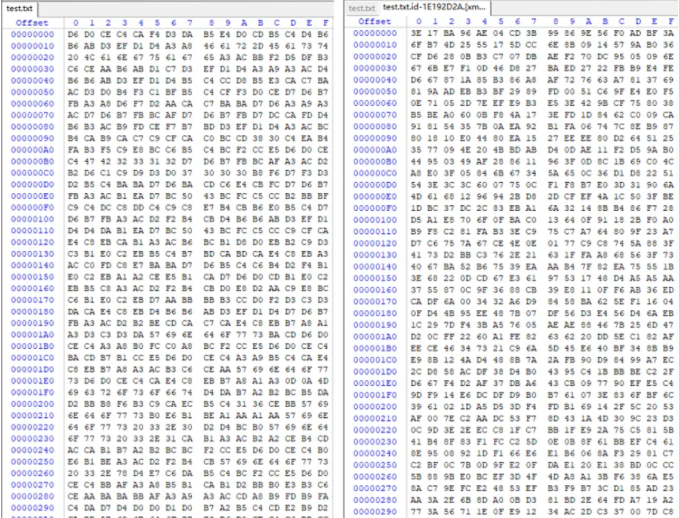

被加密前后的文件对比如下图所示:

Combo13勒索软件并未采用加密算法进行文件加密而是采用随机字节数据覆盖的方式覆盖文件全部原始数据,造成文件数据的损坏。无论受害者是否缴纳赎金,攻击者都无法为受害者解密文件。

被加密的文件会被追加文件名后缀".id-1E192D2A.[xmmh@tutanota.com].combo13"。

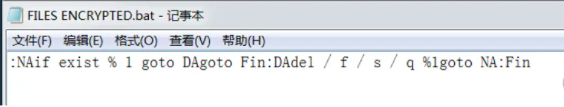

在加密完成后会向桌面位置释放两个文件:FILES ENCRYPTED.bat与FILESENCRYPTED.TXT。

FILES ENCRYPTED.bat用于勒索软件的自删除。

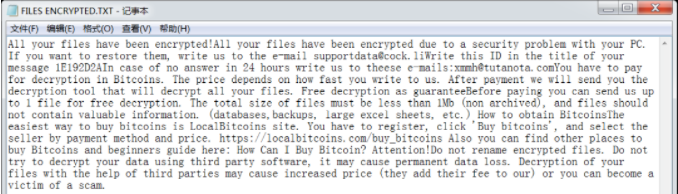

FILESENCRYPTED.TXT为文本文档格式的勒索信,要求受害者向攻击者邮箱(supportdata@cock.li和xmmh@tutanota.com)发送一封带有勒索软件ID的邮件并支付比特币以恢复文件。勒索信内容如下图所示:

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

钓鱼网站提示:

1、假冒亚马逊类钓鱼网:

https://www-drv.com/site/tkqcyrr0mdjbxcscn6agiq/page/

危害:骗取用户邮箱账号及密码信息。

2、假冒PDF类钓鱼网:

http://www.capelini.com.br/adobeCom/inc/

危害:骗取用户账号及密码信息。

3、假冒Paypal类钓鱼网:

http://www.skblibrary.org.in/cottonlibrary/a

危害:骗取用户账号及密码信息。

4、假冒腾讯游戏类钓鱼网站:

http://www.dnf233.com/

危害:骗取用户信用卡号及密码信息。

5、假冒Gmail类钓鱼网站

http://www.ilona.com/wcmilona/wp-includes/SimplePie/Data/

危害:骗取用户邮箱账号及密码信息。

请勿打开类似上述网站,保持计算机的网络防火墙打开。

以上信息由上海市网络与信息安全应急管理事务中心提供